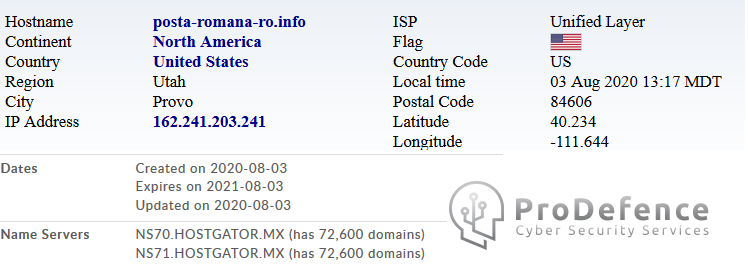

România, fiind în plină dezvoltare tehnologică, se confruntă zilnic cu astfel de situații, unele controlabile, altele greu accesibile prin intermediul administratorilor de hosting, rețea, ISP etc.

Așa cum am menționat și în alte articole, o serie de dispozitive conectate la internet sunt exploatate de hackeri, făcând parte din sistemele lor de răspândire și control al virușilor.

Articolul de astăzi îl vom trece la categoria ”notă explicativă”, pentru ca fiecare să poată vizualiza complexitatea răspândirii unui astfel de virus!

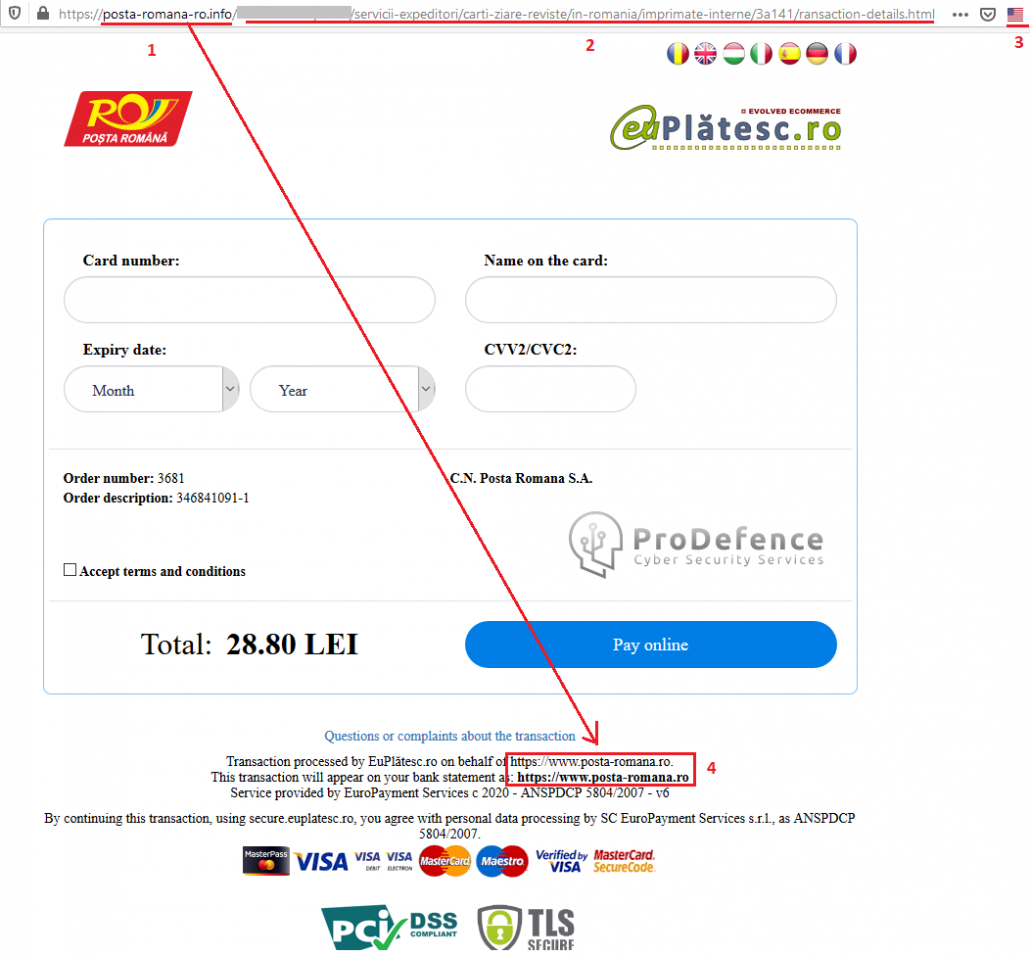

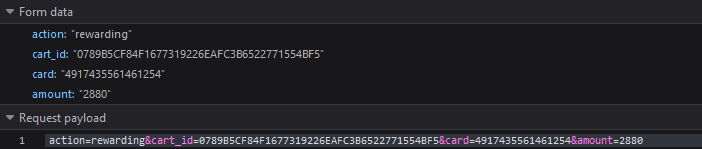

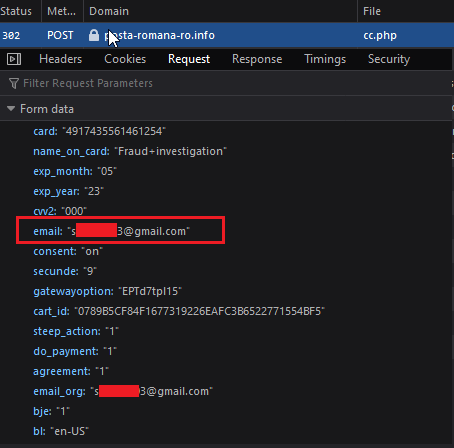

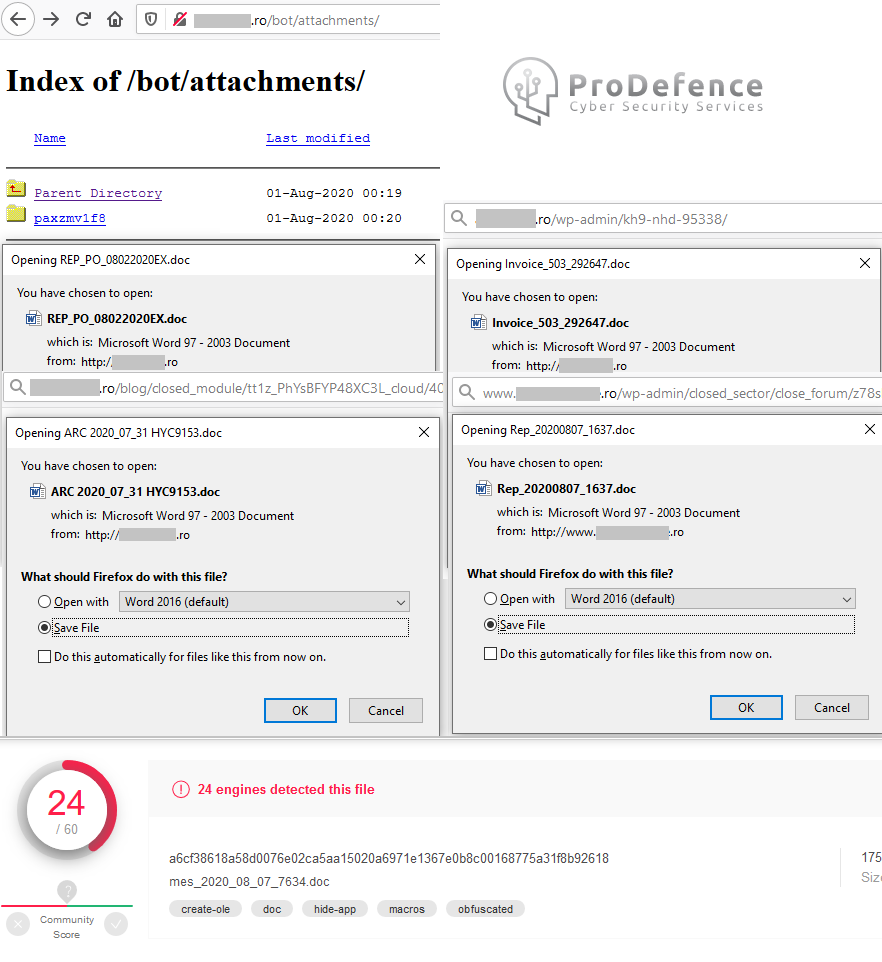

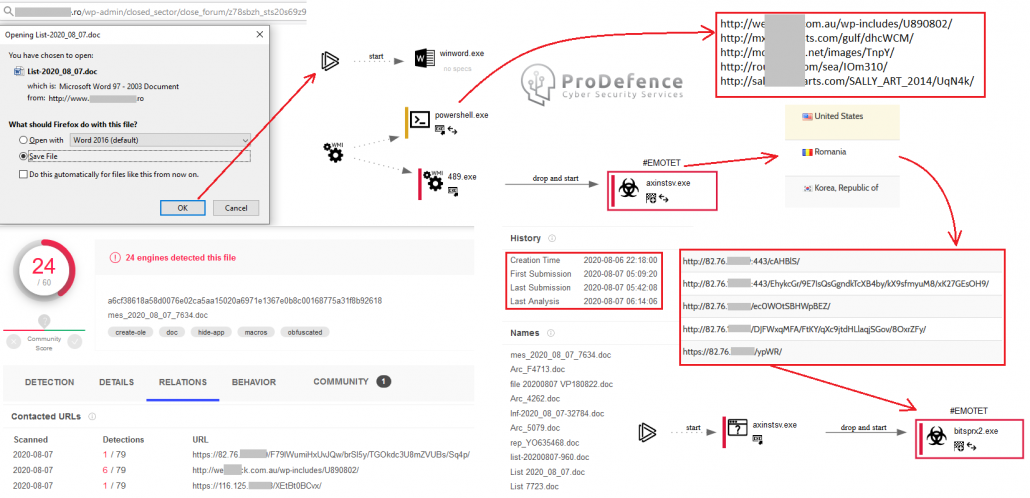

Un simplu document Word ”dezlânțuie” o serie de activități ascunse în interiorul calculatorului, printre care și descărcarea de alte fișiere, în mod neautorizat. Acestea sunt activate și la rândul lor se conectează la o serie de IP-uri/Domenii pentru a stabili o legătură, destul de compleză, cu panoul de comandă al hackerului. Odată stabilită legătura, hackerul poate trimite diverse comenzi calculatorului… de la sustragerea de date, până la comenzi de atac asupra altor sisteme informatice.

Și toate acestea… în decursul a câtorva minute!

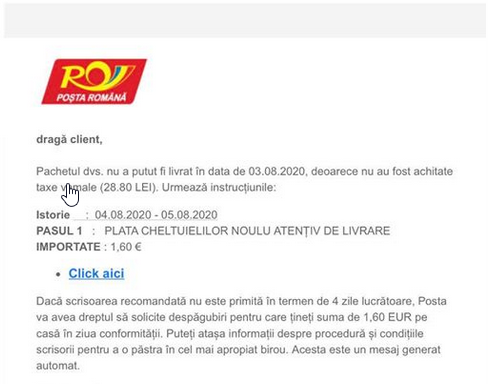

Ceea ce este prezentat în imaginea de mai sus, se poate raporta la 2 feluri de victime.

1. O victimă umană, un utilizator ce primește un email infectat.

Dacă are un minim de cunoștințe, totul se v-a termina acolo. Ignoră email-ul.. s-au îl raportează specialistului, în cazul în care pare ceva important… dar suspect!

Dacă descarcă atașamentul și îl deschide… cursul activităților se vede mai sus!

2. Un sistem compromis.

Poate fi: server, router, cameră supraveghere, frigider smart, condolă gaming, TV, pc, telefon, tabletă, sisteme de comunicare interioare, bec smart, încuietoare smart… etc etc

Mai pe scurt, poate fi orice dispozitiv ce este conectat la internet!

Rezolvarea acestor probleme este la fel de complexă și depinde de mulți factori, dar…. un minim de educație în domeniu, un sfat de la un specialist și o minte deschisă…. pot diminua impactul negativ asupra internauților și al sistemelor informatice!

În principiu am vrut să postez doar pozele, dar chiar îmi doresc să înțeleagă toată lumea, de aceea am adaugat și 2-3 fraze!

Așa că… ATENȚIE LA DETALII!!!