Arhiva tag-ul pentru: banca

Articol realizat în colaborare cu Mircea Scheau.

Vom încerca să vă prezentăm firul evenimentelor astfel încât să fie cât mai simplu de înțeles pentru orice vârstă.

Într-o primă etapă, email-ul ajuns la adresa clientului părea că transmite un mesaj legitim din partea băncii. Utilizatorul a remarcat particularități ce i-au trezit suspiciuni și l-a tratat ca pe o posibilă amenințare. Fiind o persoană ce a dobândit cunoștințe suplimentare în timpul ședințelor de educație cibernetică, a urmat sfaturile noastre:

La primirea unui email, trebuie să citim cu atenție întreg conținutul pentru a stabili dacă informațiile sunt veridice și corespund activităților noastre:

- Așteptăm vreo factură?

- Firma care solicită plata face parte din cercul de colaboratori?

- Este o plată programată?

- Există elemente suplimentare care să ne îndemne să ne punem întrebări?

Drept urmare, destinatarul a redirecționat mesajul către centrul nostru de analiză malware/ phishing.

Documentele de plată din partea băncii sunt livrate uneori în format PDF (ex. NumeDocument.pdf).

Dacă sunteți atenți la acest detaliu, veți observa că documentele din atașament au alte terminații decât .pdf. Dacă sunt de tip doc sau docx ne semnalează că sunt editabile, dar de ce ne-ar trimite banca un document editabil? Aceeași întrebare se pune și mai accentuat în cazul celor cu terminații de tip iso, zip, rar, exe, apk etc.

Sperând că v-am atras atenția asupra acestor aspecte, vă vom expune mai clar câteva dintre detaliile documentului!

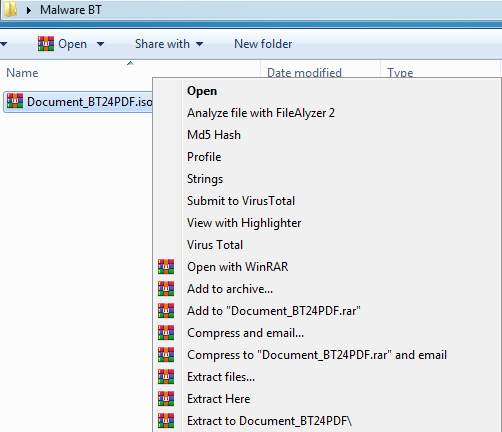

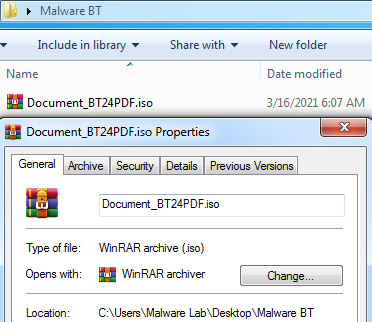

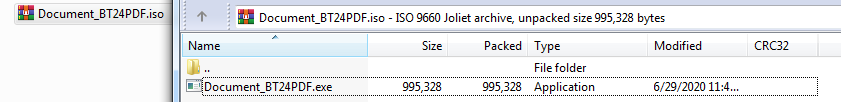

Vom secționa denumirea documentului în 3 părți distincte: Document_BT24 | PDF | .iso

Document_BT24 – poate fi denumirea documentului;

PDF – prezența extensiei are doar rolul de inducere în eroare. Dacă documentul ar fi de tip PDF, ar trebui ca terminația (finală) a acestuia să fie .pdf

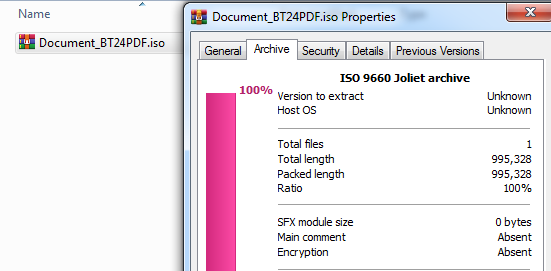

.iso – aceasta este terminația reală a documentului din atașament. De ce .iso? Deoarece acest format permite arhivarea și execuția mai multor fișiere ascunse, ce nu pot fi detectate de un utilizator obișnuit, neatent. În plus, filtrele se securitate ale serverelor de email sunt mai ușor de păcălit, fișierul nefiind considerat un executabil (cu extensia .exe).

Trebuie să precizăm că deschiderea directă a fișierului .iso poate conduce la executarea tuturor setărilor / instrucțiunilor încărcate în prealabil de cel care l-a creat.

Pentru a elimina îndoielile și pentru a răspunde la întrebarea – Dacă este un document PDF, ce să extragă? – printr-un simplu ”click dreapta” putem accesa câteva opțiuni prin care scoatem documentul din faza de arhivare.

În cazul semnalat de clientul nostru, fișierul .iso ascundea un fișier executabil (.exe), care putea să ajungă și să ruleze în calculatorul potențialei victime.

O bună recomandare ar fi să scanăm documentele suspecte, DAR trebuie reținută și ideea că ceea ce scanăm poate deveni vizibil pentru alte persoane ce exploatează platforme de analiză malware, așa cum se menționează în articolul ” Divulgarea de informații prin imprudență – Transmitere – Colectare – Exploatare”.

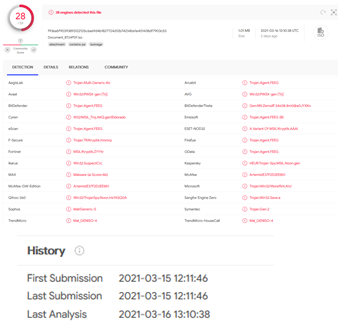

Scanând fișierul, putem afla care dintre soluțiile Antivirus cunosc semnătura acestuia, încăt să îl declare curat, suspicios sau periculos.

28 din cele 59 scanere au răspuns cu anumite denumiri marcate cu roșu, iar celelalte declară că nu au detectat nimic. Din fericire, clientul folosește una dintre soluțiile care puteau detecta virusul.

Pentru ambele fișiere s-a rulat prima scanare în 15.03.2021, ceea ce ne îndreptățește să credem că noi am semnalat primii tentativele de atac din această campanie, cu acest fișier malware.

Consultând lista soluțiilor Antivirus, constatăm că aplicația suspectă se regăsește în acele liste și semnătura virusului este deja cunoscută, ceea ce ne face să credem că șansele ca antivirusul să fi declanșat un semnal de alarma erau destul de mari, chiar dacă email-ul nu ar fi fost trimis spre analiză către noi.

Pentru a identifica riscul la care ar fi fost expusă compania clientului nostru, a trebuit să aflăm ce zone putea și intenționa să afecteze virusul. De aceea, am rulat malware-ul așa cum a fost el recepționat și l-am lansat împotriva sistemului de test pregătit pentru astfel de situații.

La activarea fișierului .iso a fost afișată arhiva ce conținea elementul care urma să infecteze sistemul. Am rulat acel fișier și am așteptat să înregistrăm efectul.

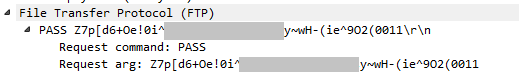

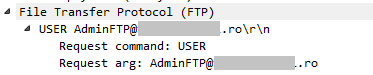

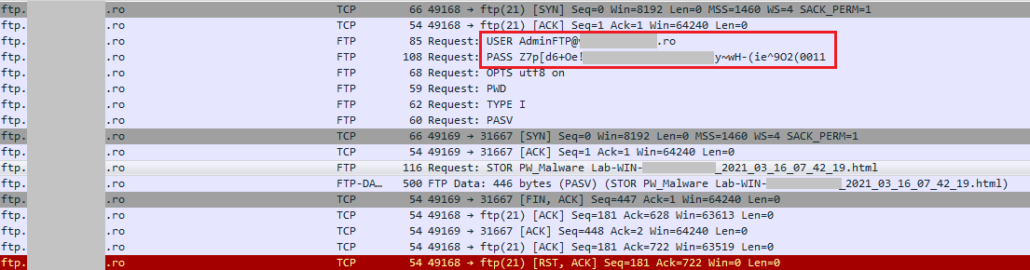

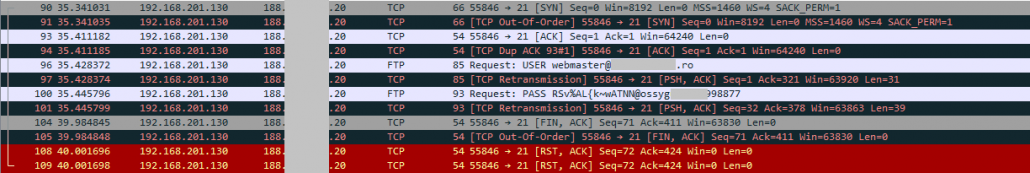

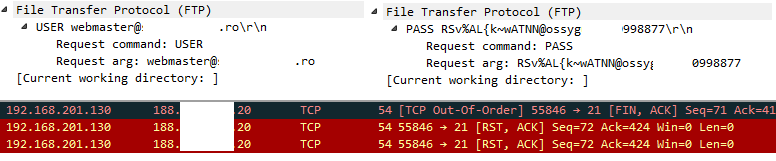

Urmărind și filtrând traficul, s-a putut observa conectarea la un server FTP, către care calculatorul a trimis un fișier .html, observând în același timp informațiile de logare, acestea fiind necesare pentru încărcarea acestuia pe serverul FTP.

Am constat că adresa FTP aparține unui domeniu din Romania, care a fost probabil compromis și exploatat pentru exfiltrarea de date personale.

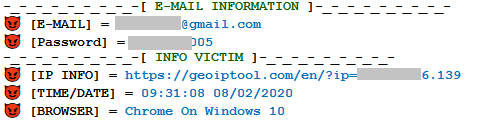

Rezultatul analizei primare ne îndeamnă să credem că o serie de date personale sau / și credențiale de acces sunt extrase din calculatoarele victimelor și trimise la adresa FTP malițioasă. Fișierul infectat fiind un Stealer(aplicație care fură toate parolele salvate în computer).

Ulterior, atacatorul se loghează la acea adresă, având acces la tot ceea ce s-a colectat (furat) de la victime.

Campanie asemănătoare: https://www.prodefence.ro/email-capcana-din-partea-unei-banci-din-romania/

Deși cazul a fost rezolvat, am trimis toate informațiile către Centrul Național de Răspuns la Incidente de Securitate Cibernetică (CERT-RO), pentru a anunța deținătorul domeniului .ro, compromis și pentru a avea detalii despre această nouă campanie malware.

Recomandarea noastră este cam aceiași, ca în fiecare avertizare. NU vă grabiți! Mesajele care sunt importante pentru dumneavoastră, trebuiesc tratate cu atenție!

Atenție la detalii!

Dacă nu știți, dacă ceva este suspect… apelați la un Specialist în Securitate Cibernetică și nu vă lasați înșelati, furați!

Atacul de tip phishing a devenit o armă foarte folosită de hackeri, sau/și chiar de personane care nu au cunoștințe destul de avansate în acest domeniu.

Pregătirea unui atac nu este dificilă!

– Atacatorul își alege zona: social media, bancară… sau poate avea o țintă stabilită( Instituție/ Societate).

– Pagina falsă poate fi generată manual sau prin folosirea unor generatoare automate.

– Cumpără o adresă as3manat0are.abc cu cea pe care vrea să o falsifice.

– Trimite mesaje la adrese din grupul țintă sau folosește o listă cu adrese de email găsită/ cumpărată.

– Adună informațiile trimise de către victimele sale.

Vom menține acest studiu în zona bancară, după cum se poate vedea și în imaginea articolului, analizând detaliile atacului și scenariile posibile.

Atacatorul a cerut informații, iar victima a oferit totul!

Pagina de phishing a afișat o serie de formulare ce trebuiesc completate de victimă.

Adresa de email este normal să fie cerută, dar nu există logică în a cere/ oferi parola acelei adrese de email. Banca are nevoie de adresa de email pentru a trimite informații, alerte, documente, fară a fi necesară accesarea acesteia de către bancă, deoarece contul de email trebuie accesat DOAR de deținător.

Ce poate face cu aceste date atacatorul: accesare mesagerie, folosirea adresei pentru alte activități ilegale, încercarea de accesare a altor platforme folosind aceleași date… toate acestea ducând spre multe alte scenarii.

Adresa IP este foarte importantă! Poate afla informații despre infrastructura existentă la acest IP, DAR poate ajuta la tranzacțiile bancare ilegale(voi explica mai jos).

Browser folosit (Crome, Firefox, Edge..etc)…ajută atacatorul la imitarea accesului sau ca informație în cazul unui alt scenariu de înșelăciune.

Data/Ora pot fi folosite în caz de scenariu în formă continuă, ajutănd la convingerea victimei de autenticitatea celui din spatele unei conversații. (”Bună ziua sunt X de la bancă. Am vazut că la data/ora a fost accesat sistemul de verificare și aș mai dori câteva infrmații referitoare la…”)

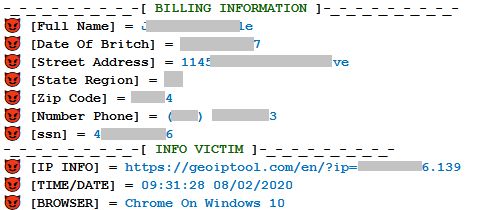

Imaginea de mai sus se regăsește în explicațiile anterioare. Nume/ prenume, data nașterii, adresă, regiune, cod poștal, număr telefon, număr identificare socială.

Toate acestea pot fi folosite pentru continuarea unui atac, dacă hackerul consideră că victima îi poate aduce anumite beneficii, DAR în egală măsură, pot fi folosite pentru inducerea în eroare a unui funcționar bancar, a unui funcționar public, pentru obținerea unor beneficii ilicite.

Tot aceste informații pot fi folosite pentru a vă fura numărul de telefon, metoda fiind deja cunoscută (SIM Swapping), iar scenariul ei se bazează pe inducerea în eroare a unui angajat al companiei de telefonie, care poate muta numărul pe o altă cartelă de telefon.

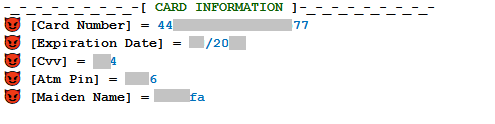

Informații Card Bancar

Număr card bancar, Dată de expirare, CVV(numărul de 3 cifre de pe spate), Pin ATM, Numele mamei. Datele sunt cele cerute la tranzacțiile online.

Atacatorul are mai multe variante de câștig.

Vânzarea datelor bancare este foarte întâlnită. Atacatorul adunând un număr impresionant de date, preferă să le vândă, pentru a nu interacționa direct cu extragerea de fonduri.

Tranzacții online. În funcție de bancă, există anumite limite la tranzacțiile online, dar cel ce le deține are opțiuni de folosire a cardului. Poate achiziționa bunuri și servicii, poate face depuneri pe anumite platforme de jocuri, ”donații”…

La folosirea datelor are un avantaj în imitarea deținătorului folosind ceea ce discutam anterior… adresa de IP (folosind una cat mai apropiată de cea reală) și setarea browserului încât să fie identic cu cel din datele obținute.

Sistem bancar, platforme de socializare, funcționari… peste tot există sisteme de securitate avansate, politici și proceduri de funcționare, specialiști… dar atunci când actorul (atacatorul) joacă rolul persoanei(victimei) atât de bine, șansele de reușită sunt mai mari pentru acesta.

Noi suntem cei care putem înclina balanța! Prin educație putem să ne schimbăm statutul de posibile victime în simpli utilizatori și să ne continuăm activitățile zilnice.

Nu trebuie să ajungem victime pentru a începe să conștietizăm existența pericolului. Un pericol real. O ”simplă” întâmplare care ne poate schimba viața!

Educație

Conștientizare

Implicare

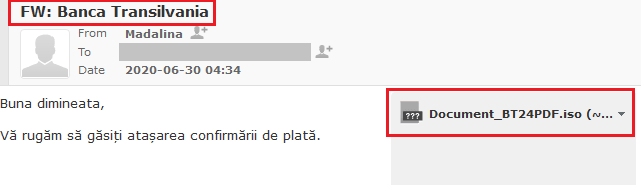

Departamentul contabil al unui client a primit un email din partea “Bancii Transilvania”.

Impactul a fost zero.

Tentativa fiind imediat raportată/redirectionată catre noi, pentru analiză!

Și asta, datorită ședințelor de Securitate cibernetică și Protecția datelor, avute cu toate departamentele, in special cu cele ce dețin date personale sau activează in zona de contabilitate!

Pentru inducerea in eroare, titlul email-ului este destul de atractiv FW: Banca Transilvania

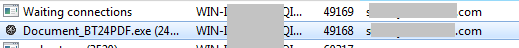

Denumirea documentului este Document_BT24PDF.iso, deci este clară intenția de a masca existența fisierul ISO prin introducerea de “PDF” in denumirea lui.

Documentele ISO, printre altele, conțin arhivarea a unuia sau a mai multor fișiere, în cazul nostru conține un singur fisier .exe

De obicei fișierele executabile sunt acționate in modul silence, dar totuși pentru victimă este adaugat si un alt fișier neutru pentru a îi oferi ceva.

Exemplu: La deschiderea arhivei apare un document PDF, iar în mod invizibil mai rulează un fișier, acel fișier fiind chiar virusul hackerului.

In cazul de față nu există nimic. Doar executabilul care nu oferă nimic victimei, dar iși face treaba in background.

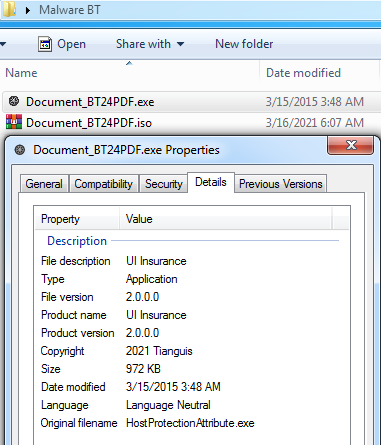

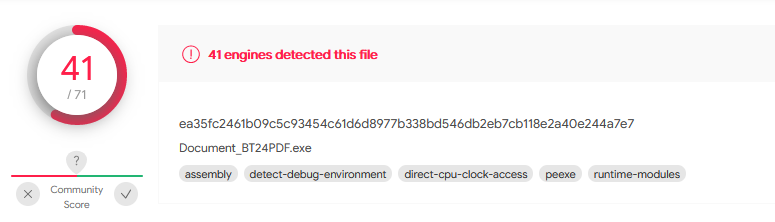

După extragerea executabilului l-am scanat pe VirusTotal pentru a găsi primele informatii

Realizăm că nu este un malware nou creat, deoarece detecția lui este destul de mare.

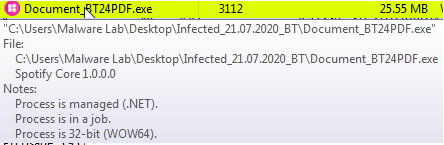

Lăsăm fisierul executabil să ruleze in calculatorul pentru analiză, încercând să monitorizăm intreaga activitate.

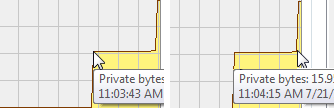

Observăm activitate zero pentru o perioadă de timp, ceea ce inseamnă ca are setat un “Sleep”, adica să întarzie pentru anumite secunde rularea in calculatorul victimei a virusului.

Nu a instalat nimic in calculator, dar a ramas activ executabilul.

In acest timp am pornit si analiza traficului creat intre calculator si orice altceva de pe internet, pentru a vedea dacă activitatea virusului implică si conectarea in exteriorul retelei.

In urma filtrării traficului generat s-a observant că există schimb de date cu un IP extern.

Domain-ul nu este important să îl adăugăm în postare…

Din trafic am extras datele de logare ale virusului la un FTP cu domain de Romania, dar si faptul ca acestea nu mai sunt valabile, raspunsul FTP-ului fiind TCP Out-of-Order

Se pare ca domain-ul de Romania a fost compromis si FTP-ul a fost folosit în setarile virusului.

Am căutat informații despre incident sau malware și am descoperit că a fost facuta o postare pe Twitter despre domain-ul in cauză, împreuna cu afirmatia ca ar fi virusul Agent Tesla.

Același lucru îl găsim si in detaliile de pe VirusTotal.

Am vazut și scanarea pe platforma online a virusului si corelează cu ceea ce am gasit până acum.

Agent Tesla face parte din categoria Password Stealer. Mai exact, extrage toate datele de logare din calculatorul victimei și le trimite către hacker.

Având in vedere că nu există raspuns din partea FTP-ului la logarea virusului, inseamna că nu mai are acces. Fie nu mai există contul de FTP, fie datele de logare au fost schimbate.. etc

Chiar dacă fură ceva din calculatorul viitoarelor victime, nu are unde sa le trimită și astfel victimele doar vor ramane cu un virus inofensiv in calculator, pana va fi descoperit de antivirus, deoarece detecția lui devine foarte mare.

În concluzie, puțină educație si atenția sporită… ne pot scoate din astfel de situații ce pot deveni foarte dăunătoare pentru noi, dar mai ales pentru angajatori, care vor simți pe deplin impactul unei breșe de securitate!

În ceea ce privește domain-ul românesc compromis, acum este ok. De aceea nici virusul nu mai are datele corecte pentru logarea la FTP.

Și așa cum am mai discutat, este un exemplu și pentru deținătorii de pagini web, deoarece pot deveni ”ajutoare! pentru hackeri…

Tehnologia avansează, practicile celor rău intenționați se dezvoltă… este timpul ca toți utilizatorii să acorde atenție și securității cibernetice!

Unii… măcar lucruri elementare, iar cei implicați in activități serioase online… calculați ce pierderi puteți avea DACĂ!!!