Articol realizat în colaborare cu Mircea Scheau.

Vom încerca să vă prezentăm firul evenimentelor astfel încât să fie cât mai simplu de înțeles pentru orice vârstă.

Într-o primă etapă, email-ul ajuns la adresa clientului părea că transmite un mesaj legitim din partea băncii. Utilizatorul a remarcat particularități ce i-au trezit suspiciuni și l-a tratat ca pe o posibilă amenințare. Fiind o persoană ce a dobândit cunoștințe suplimentare în timpul ședințelor de educație cibernetică, a urmat sfaturile noastre:

La primirea unui email, trebuie să citim cu atenție întreg conținutul pentru a stabili dacă informațiile sunt veridice și corespund activităților noastre:

- Așteptăm vreo factură?

- Firma care solicită plata face parte din cercul de colaboratori?

- Este o plată programată?

- Există elemente suplimentare care să ne îndemne să ne punem întrebări?

Drept urmare, destinatarul a redirecționat mesajul către centrul nostru de analiză malware/ phishing.

Documentele de plată din partea băncii sunt livrate uneori în format PDF (ex. NumeDocument.pdf).

Dacă sunteți atenți la acest detaliu, veți observa că documentele din atașament au alte terminații decât .pdf. Dacă sunt de tip doc sau docx ne semnalează că sunt editabile, dar de ce ne-ar trimite banca un document editabil? Aceeași întrebare se pune și mai accentuat în cazul celor cu terminații de tip iso, zip, rar, exe, apk etc.

Sperând că v-am atras atenția asupra acestor aspecte, vă vom expune mai clar câteva dintre detaliile documentului!

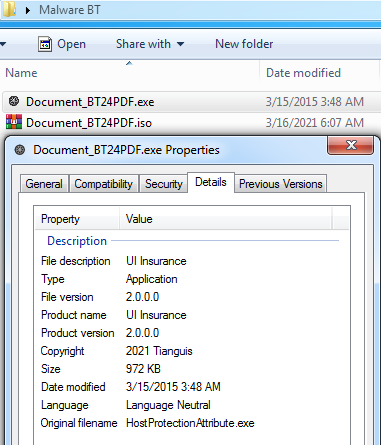

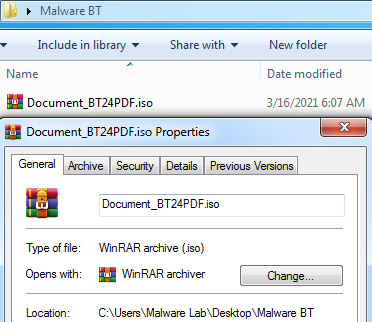

Vom secționa denumirea documentului în 3 părți distincte: Document_BT24 | PDF | .iso

Document_BT24 – poate fi denumirea documentului;

PDF – prezența extensiei are doar rolul de inducere în eroare. Dacă documentul ar fi de tip PDF, ar trebui ca terminația (finală) a acestuia să fie .pdf

.iso – aceasta este terminația reală a documentului din atașament. De ce .iso? Deoarece acest format permite arhivarea și execuția mai multor fișiere ascunse, ce nu pot fi detectate de un utilizator obișnuit, neatent. În plus, filtrele se securitate ale serverelor de email sunt mai ușor de păcălit, fișierul nefiind considerat un executabil (cu extensia .exe).

Trebuie să precizăm că deschiderea directă a fișierului .iso poate conduce la executarea tuturor setărilor / instrucțiunilor încărcate în prealabil de cel care l-a creat.

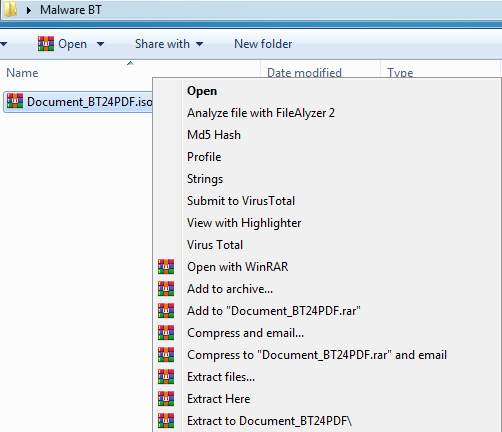

Pentru a elimina îndoielile și pentru a răspunde la întrebarea – Dacă este un document PDF, ce să extragă? – printr-un simplu ”click dreapta” putem accesa câteva opțiuni prin care scoatem documentul din faza de arhivare.

În cazul semnalat de clientul nostru, fișierul .iso ascundea un fișier executabil (.exe), care putea să ajungă și să ruleze în calculatorul potențialei victime.

O bună recomandare ar fi să scanăm documentele suspecte, DAR trebuie reținută și ideea că ceea ce scanăm poate deveni vizibil pentru alte persoane ce exploatează platforme de analiză malware, așa cum se menționează în articolul ” Divulgarea de informații prin imprudență – Transmitere – Colectare – Exploatare”.

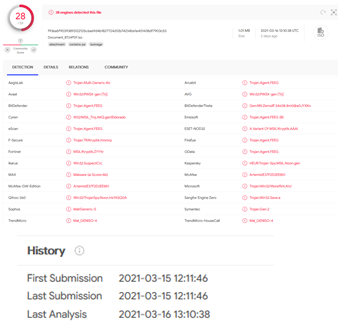

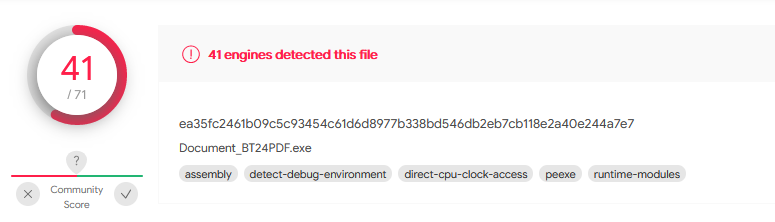

Scanând fișierul, putem afla care dintre soluțiile Antivirus cunosc semnătura acestuia, încăt să îl declare curat, suspicios sau periculos.

28 din cele 59 scanere au răspuns cu anumite denumiri marcate cu roșu, iar celelalte declară că nu au detectat nimic. Din fericire, clientul folosește una dintre soluțiile care puteau detecta virusul.

Pentru ambele fișiere s-a rulat prima scanare în 15.03.2021, ceea ce ne îndreptățește să credem că noi am semnalat primii tentativele de atac din această campanie, cu acest fișier malware.

Consultând lista soluțiilor Antivirus, constatăm că aplicația suspectă se regăsește în acele liste și semnătura virusului este deja cunoscută, ceea ce ne face să credem că șansele ca antivirusul să fi declanșat un semnal de alarma erau destul de mari, chiar dacă email-ul nu ar fi fost trimis spre analiză către noi.

Pentru a identifica riscul la care ar fi fost expusă compania clientului nostru, a trebuit să aflăm ce zone putea și intenționa să afecteze virusul. De aceea, am rulat malware-ul așa cum a fost el recepționat și l-am lansat împotriva sistemului de test pregătit pentru astfel de situații.

La activarea fișierului .iso a fost afișată arhiva ce conținea elementul care urma să infecteze sistemul. Am rulat acel fișier și am așteptat să înregistrăm efectul.

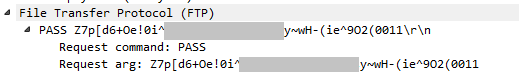

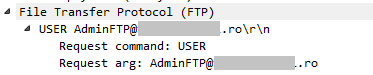

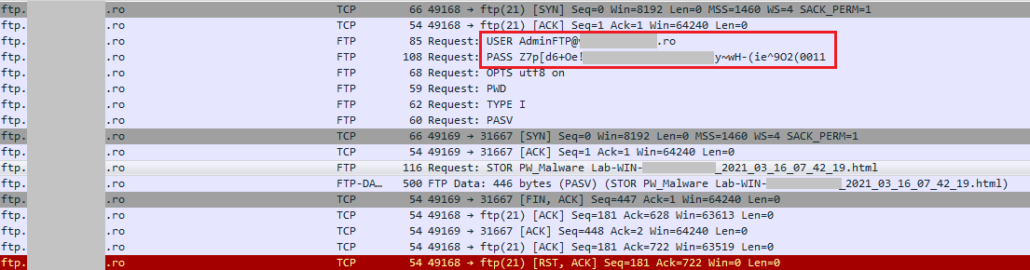

Urmărind și filtrând traficul, s-a putut observa conectarea la un server FTP, către care calculatorul a trimis un fișier .html, observând în același timp informațiile de logare, acestea fiind necesare pentru încărcarea acestuia pe serverul FTP.

Am constat că adresa FTP aparține unui domeniu din Romania, care a fost probabil compromis și exploatat pentru exfiltrarea de date personale.

Rezultatul analizei primare ne îndeamnă să credem că o serie de date personale sau / și credențiale de acces sunt extrase din calculatoarele victimelor și trimise la adresa FTP malițioasă. Fișierul infectat fiind un Stealer(aplicație care fură toate parolele salvate în computer).

Ulterior, atacatorul se loghează la acea adresă, având acces la tot ceea ce s-a colectat (furat) de la victime.

Campanie asemănătoare: https://www.prodefence.ro/email-capcana-din-partea-unei-banci-din-romania/

Deși cazul a fost rezolvat, am trimis toate informațiile către Centrul Național de Răspuns la Incidente de Securitate Cibernetică (CERT-RO), pentru a anunța deținătorul domeniului .ro, compromis și pentru a avea detalii despre această nouă campanie malware.

Recomandarea noastră este cam aceiași, ca în fiecare avertizare. NU vă grabiți! Mesajele care sunt importante pentru dumneavoastră, trebuiesc tratate cu atenție!

Atenție la detalii!

Dacă nu știți, dacă ceva este suspect… apelați la un Specialist în Securitate Cibernetică și nu vă lasați înșelati, furați!