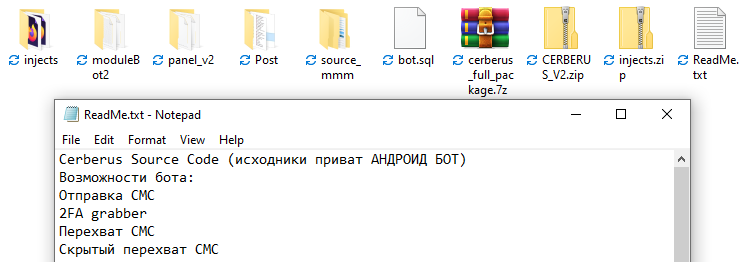

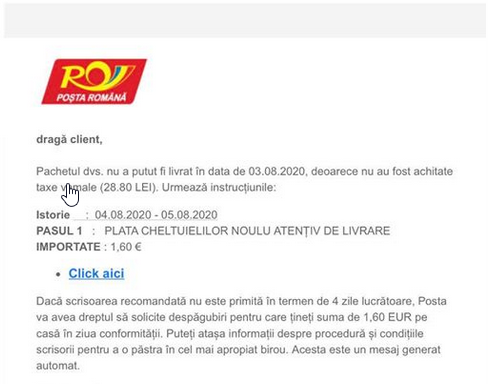

Miercuri, 14 octombrie 2020, la 6 zile după prezentarea susținută de CERT RO împreună cu grupul Cyber Volunteers 19 despre securitatea cibernetică a spitalelor din România, am primit pe adresa de mail ([email protected]) un mesaj aparent inofensiv însă…alertele de securitate au explodat!

Semnele de întrebare au apărut în momentul în care am un text legat de o factura emisă în baza… unui contract inexistent.

S-a declanșat imediat procedura de Incident Response și am început investigația.

Haideți să ”vedem” factura”

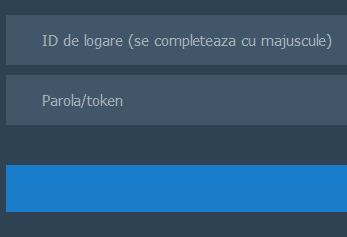

La deschiderea fișierului putem observa un așa zis mesaj necesar pentru actualizarea sistemului de operare, unul ce ne informează că anumite aplicații au nevoie de update, menționând utilitarul Microsoft Word cu îndemnul de a acorda acces pentru editarea documentului.

Putem spune că pentru vizualizarea acestui document era necesar să facem destul de multe operațiuni, deși în mod normal …ar fi trebuit să se deschidă și … atât!

Avem de-a face cu un text scris la o scară foarte mică și total de neînțeles, dar dacă îl mărim putem vedea că este un text generat și…fără logică.

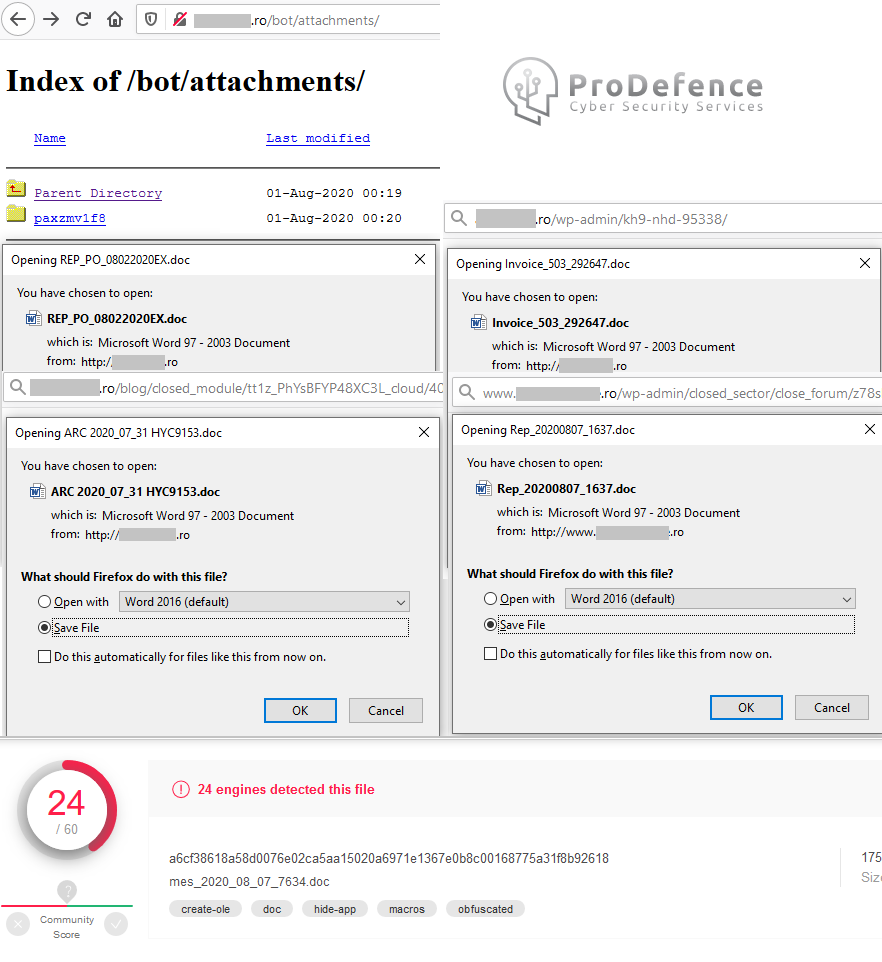

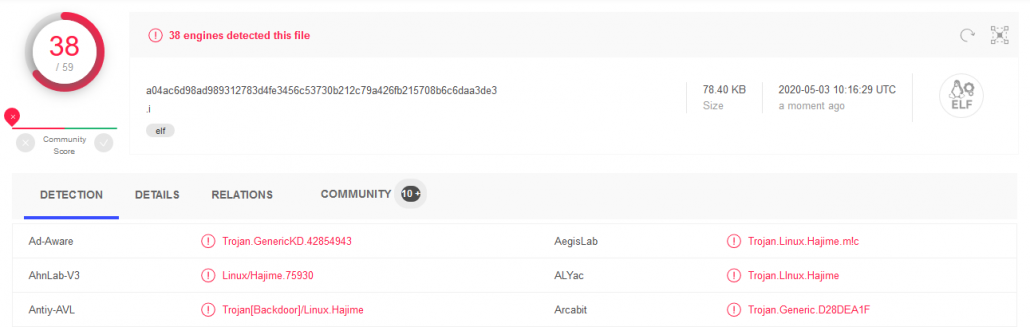

Înainte de a urma indicațiile expeditorului, vom încărca documentul pe platformele de detectare a fișierelor malware.

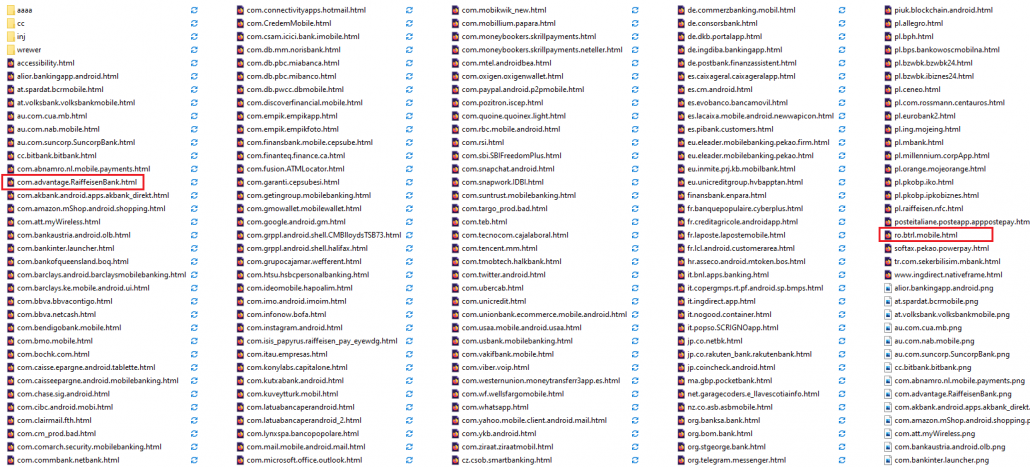

După cum se poate observa, se raportează o detecție destul de mare (40/62) și prezența a 2 tag-uri: doc + executes-droped-file. La un raport atât de mare șansele de a fi un fișier infectat sunt ridicate, iar tag-urile probează ceva neobișnuit: Este un fișier .doc … dar …executabil (execută un fișier).

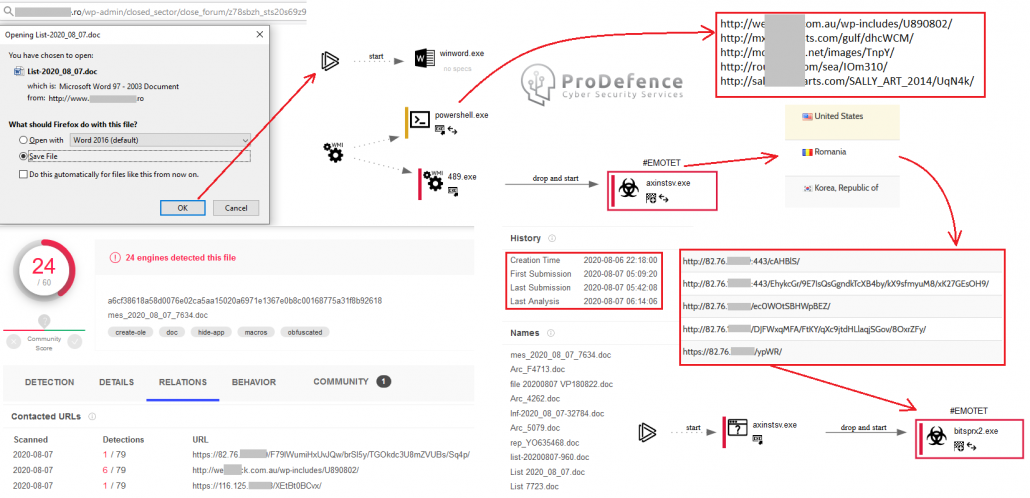

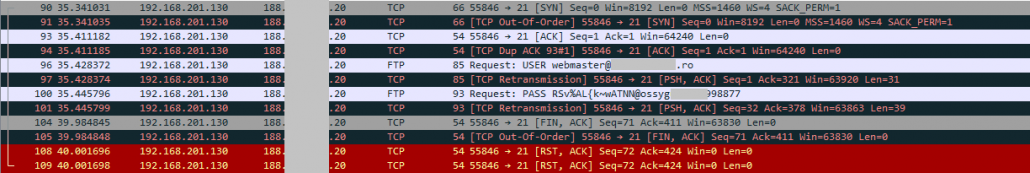

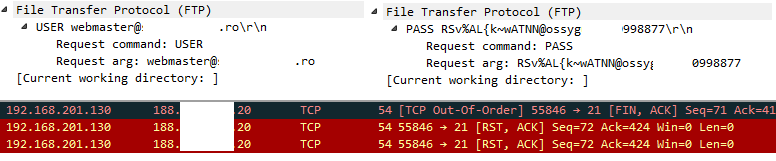

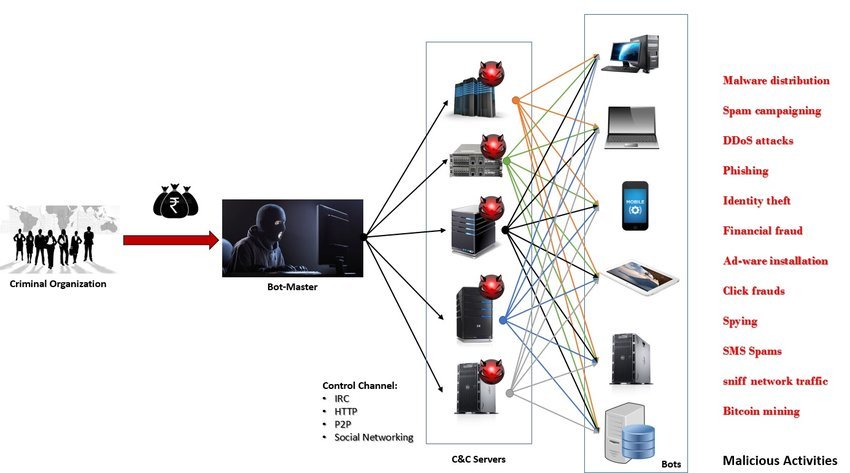

Am analizat puțin fluxul de operare al “facturii”

- Deschide winword.exe (Microsoft Office Word)

- La activare conținutului cerut se rulează un ”macro”

- Macro ce lansează un powershell

- Powershell ce se va contecta la mai multe site-uri pentru a descărca partea a 2-a a atacului

- Partea a 2-a. atacului fiind aceea care oferă control total atacatorului asupra stației de lucru.

Este clar că am primit un fișier malware, ce are ca scop infectarea dispozitivului nostru!

Totuși să încercăm identificarea dovezilor… prin alte metode… mai clasice!

Deschidem fișierul cu un tool de editat și putem observa că nu se pot distinge prea multe elemente.

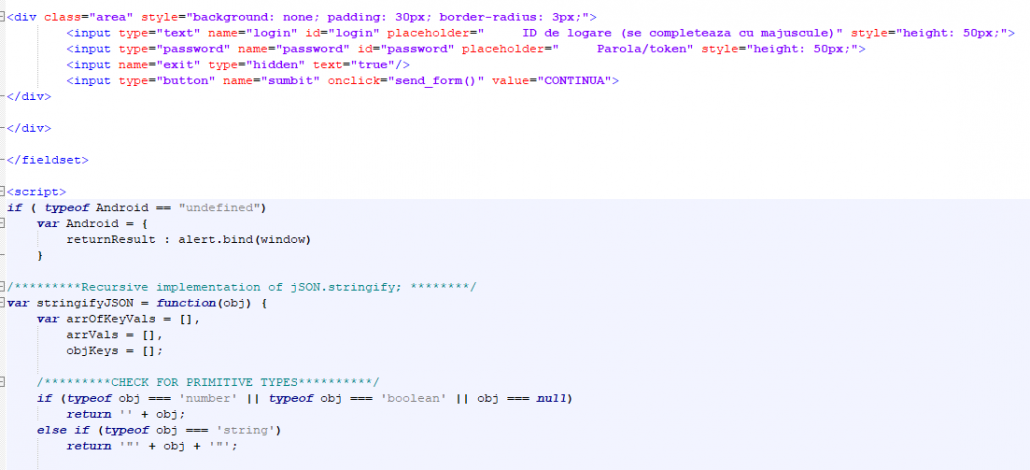

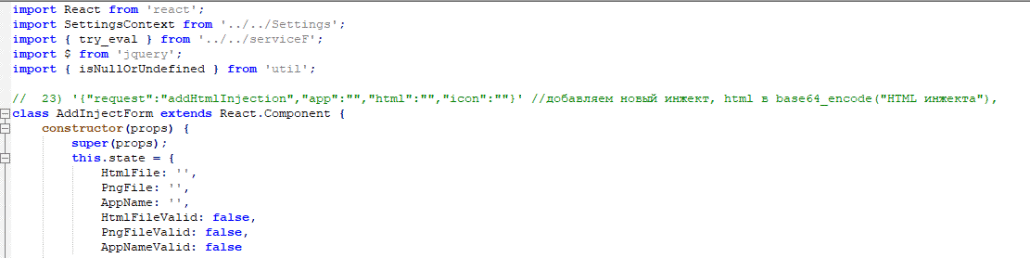

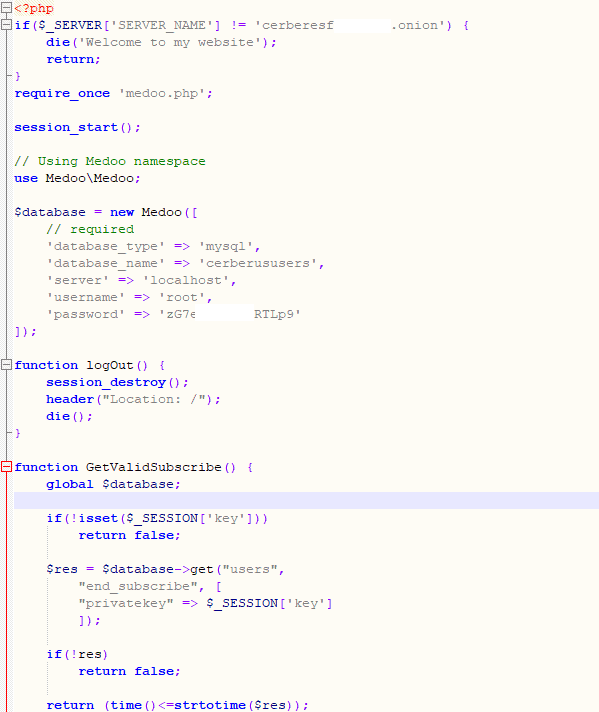

Din toate acestea, vom alege sa extragem partea secțiunea Powershell și Macro, incluse în fișier.

Ceea ce se vede mai sus este codare Base64 ce permite transmiterea de “caractere speciale” independente de protocolul de comunicare (în cazul de față http/https)

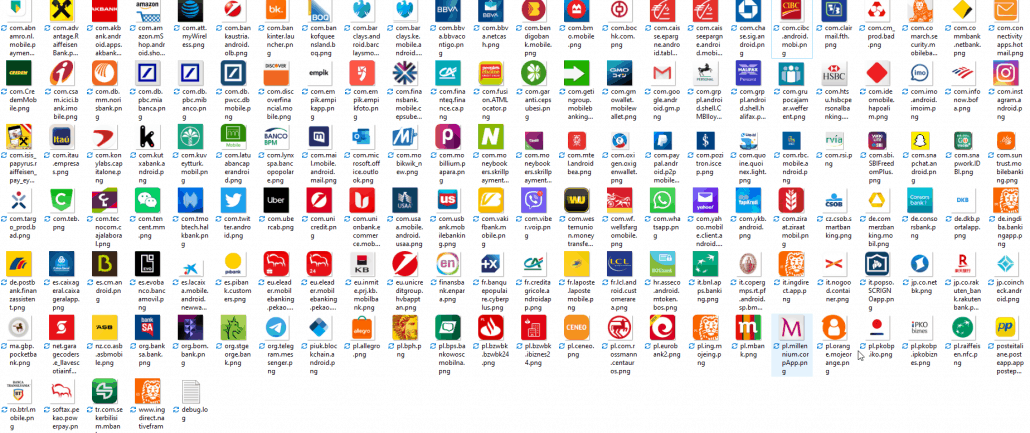

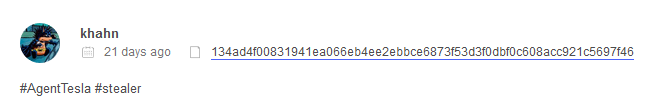

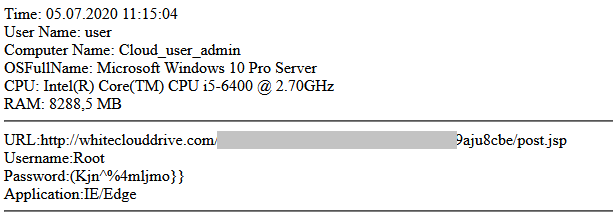

Decodarea șirului de caractere rezultă într-o serie de comenzi powershell ce urmează să permită conectarea la mai multe site-uri și să descarce partea a 2-a a atacului unde întâlnim un alt nume cu rezonanță din zilele noastre – Trickbot, malware-ul dejucat de curând de Microsoft.

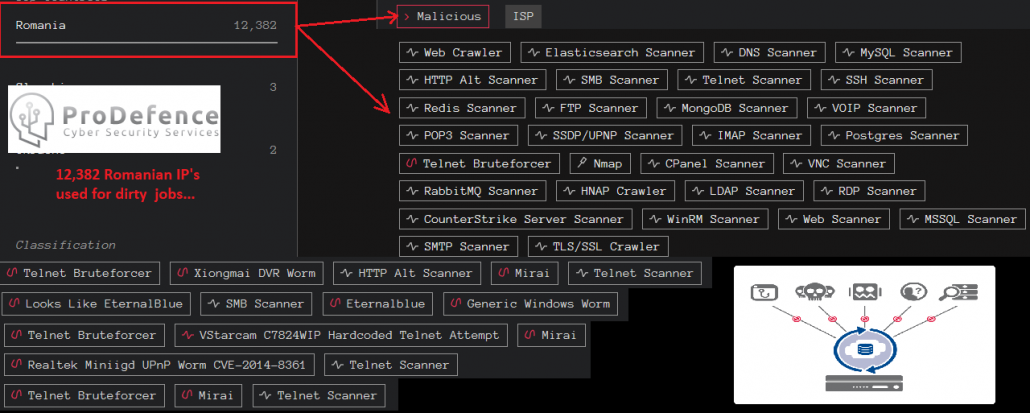

Observam deja primele “Indicators Of Compromise” (IOS) cele 7 domenii care găzduiesc (în mod conștient sau nu) partea a 2-a a atacului.