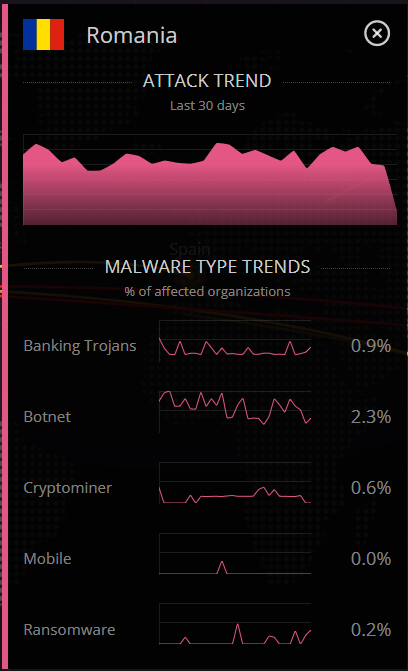

Botnet-ul Mirai, pare a nu mai fi un super subiect, deși exploatează o gamă largă de dispozitive aflate online.

Ce face Mirai Botnet? Simplu! Am mai discutat despre el!

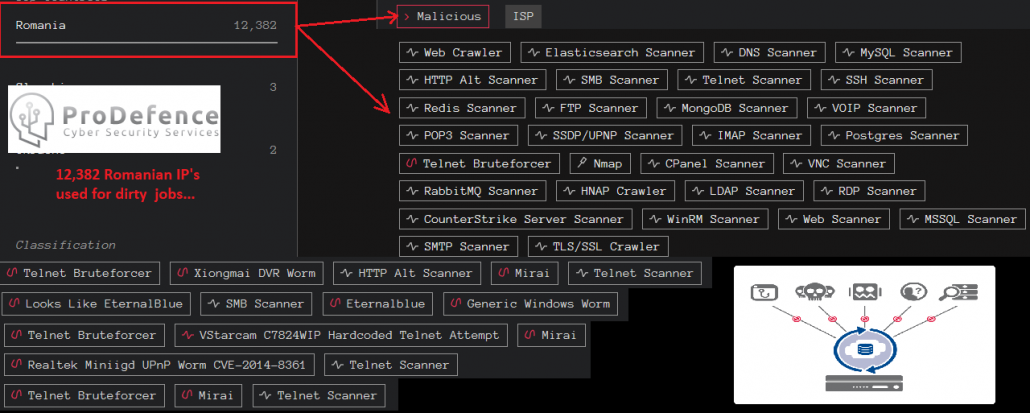

https://www.prodefence.ro/mirai-botnet-berbew-backdoor-ip-urile-de-iot-din-romania-folosite-in-activitati-ilegale/

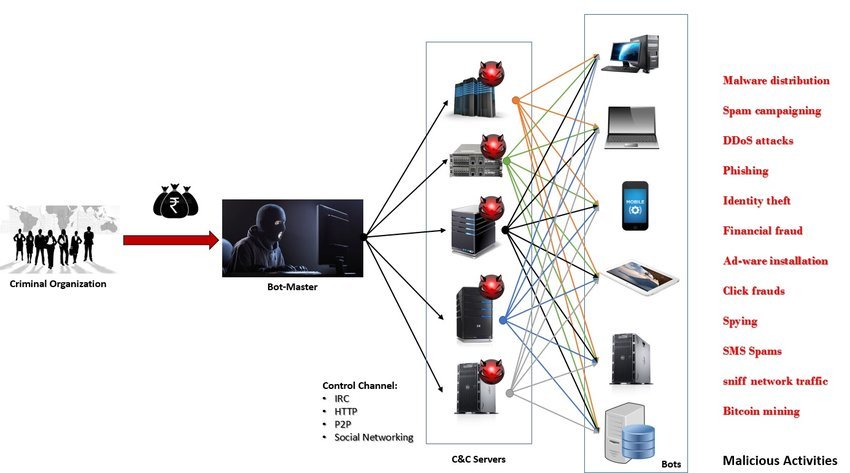

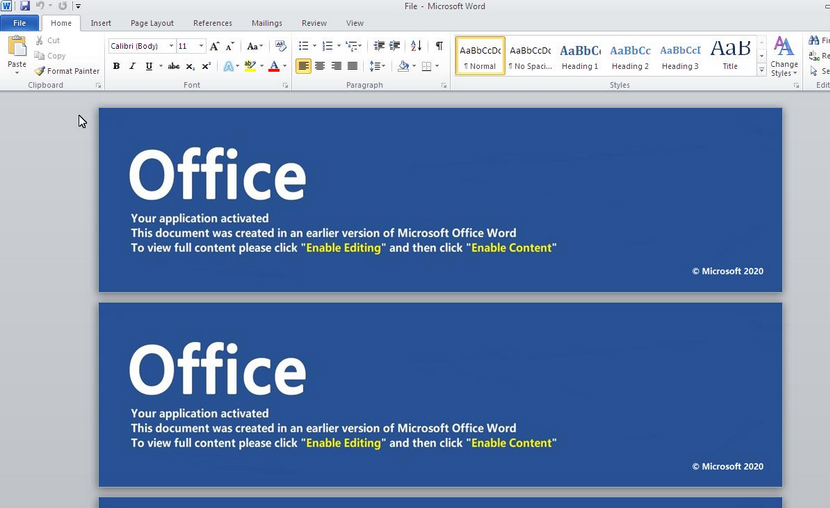

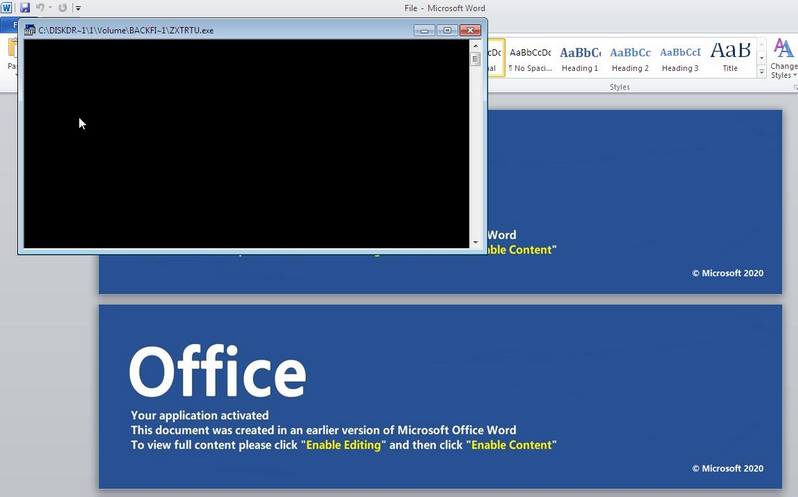

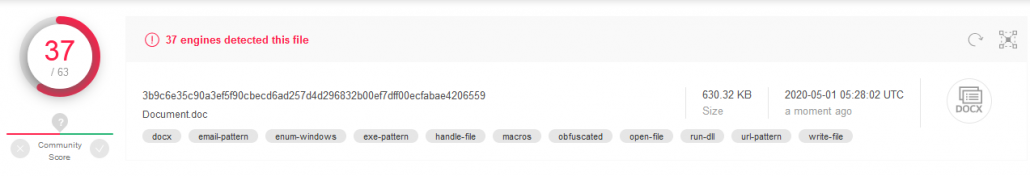

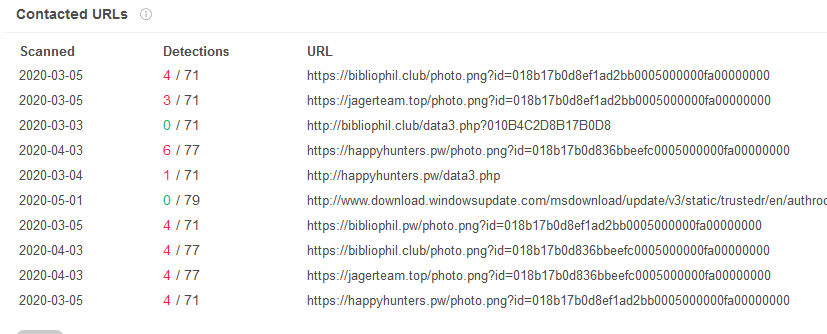

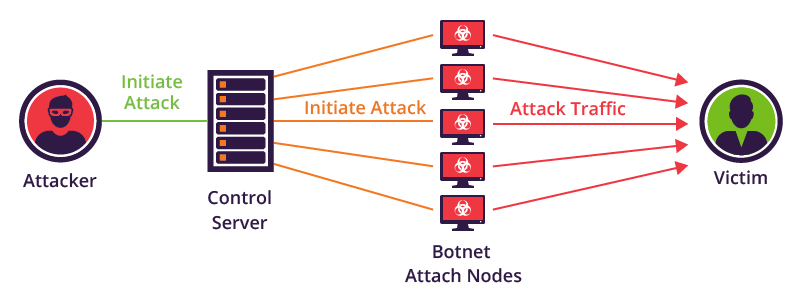

Execută comenzile hackerilor, indiferent care ar fi acestea: scanarea altor dispozitive, furt de date, forțarea datelor de acces, distribuire de malware …etc.

Dar, principala utilizare a fost integrarea acestora într-o armată digitală, deservind la atacuri în masă a altor rețele, cunoscutele atacuri DDOS.

Simplicat la maxim… face ca dispozitivul infectat să devină un sclav al dorințelor hackerilor.

Partea interesantă este că botnet-ul se instalează în dispozitive mai puțin securizate și mai puțin verificate de deținători: routere, console gaming, dispozitive smart folosite în locuințe etc, astfel fiind mai greu de detectat activitățile acestuia.

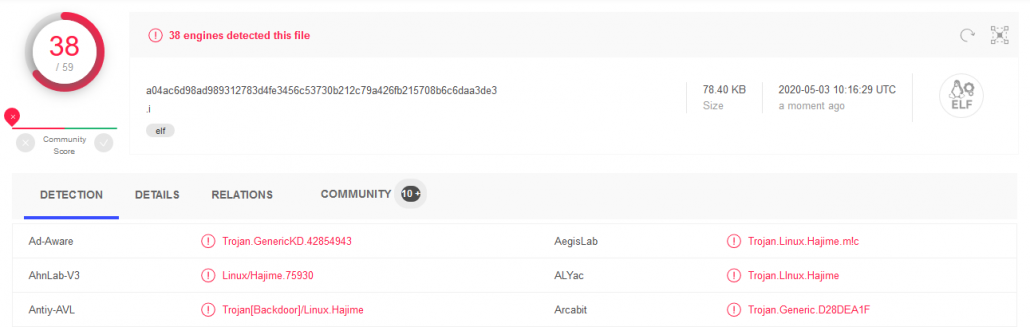

Detecție

Detecția botnet-ului este simțită deseori de deținători, dar ignorată.. din lipsă de educație cibernetică și este trecută la categoria ”..iar face figuri net-ul..”

Când este sesizabilă acțiunea unui botnet?

Atunci când primește comanda de scanare a altor dispozitive sau în cazul unui atac de tip DDOS, deoarece folosește foarte mult trafic.

Dar dacă este setat să acționeze în intervale de timp bazate pe fusul orar, cel mai probabil va folosi traficul atunci când noi suntem la somn sau în afara orelor de muncă.

Avem și 2 variante mai bune de detecție.

Varianta de contractare a unui specialist sau instalarea unei aplicații de monitorizare/ alertare.

Monitorizarea traficului, analizarea acestuia și descoperirea dispozitivului/ lor compromise.

*Această variantă este pentru Instituții, firme private sau persoane care vor sa stie ce se întâmplă cu dispozitivele lor.

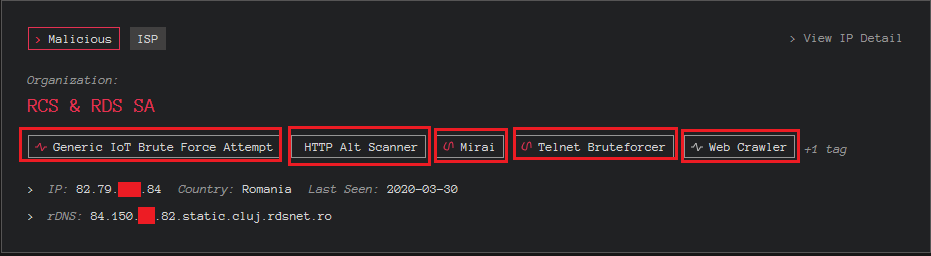

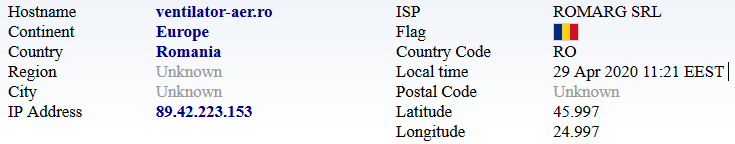

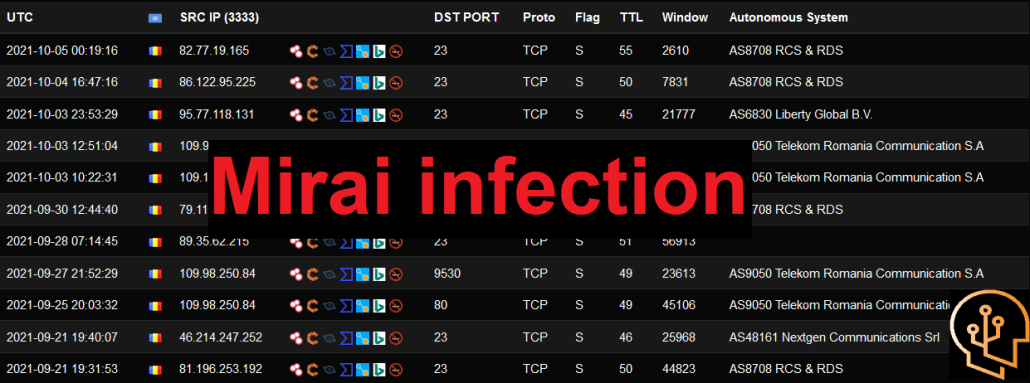

Sau folosirea platformelor online, în speranța că IP-ul folosit a fost interceptat ca având activități suspicioase.

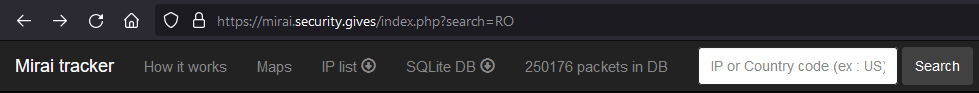

Un astfel de tool este Mirai tracker!

Arată ultima activitate stocată și o serie de alte platforme, care sunt sursa tracker-ului.

De exemplu, pentru a găsi IP-urile de România, se adaugă ”RO” în căsuța de Search.

*la fel poate fi folosit pentru orice altă țară!

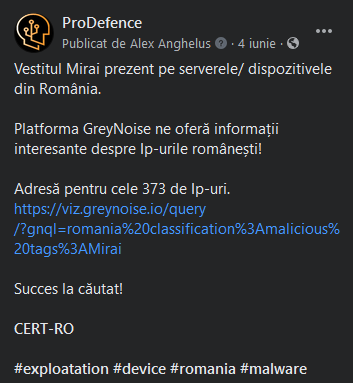

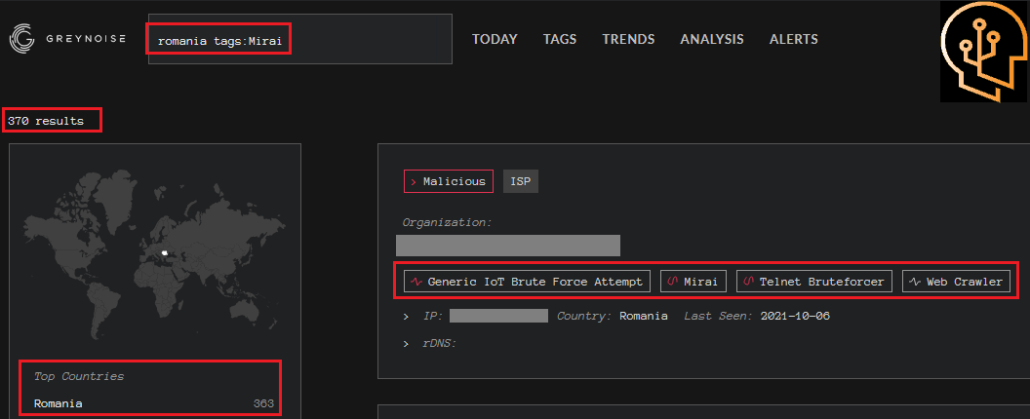

O altă platformă foarte folosită este GreyNoise.

De asemenea, se poate folosi Google search. Se adaugă IP-ul dorit, iar rezultatele vă vor indica prezența acestuia pe anumite platforme.

Pentru evitarea unor situații, cel mai bine este să evitați folosirea unor dispozitive vechi sau care nu permit actualizarea.

Iar dacă totuși ”..iar face figuri net-ul..” prea des, este bine să anunțați firma de la care aveți internet, IT-istul Instituției unde lucrați sau un specialist care să vă îndrume.

Dacă vei alege varianta clasică: ”Nu are ce să îmi ia mie!” și vei ignora, nu faci decât să accepți faptul că ajuți la succesul ilegalităților cibernetice. Casa sau biroul tău, vor fi un punct de trecere deschis, pentru infractorii cibernetici.

În rest, totul ok!