O particularitate a fraudei financiare actuale este capacitatea infractorilor de a se adapta rapid la noile tehnologii și tendințe. În contextul unei lumi tot mai conectate, unde tot mai multe tranzacții se desfășoară online, infractorii au dezvoltat abilitatea de a exploata rapid orice vulnerabilitate. Aceasta include folosirea rețelelor sociale pentru a răspândi scheme de investiții false, compromiterea securității aplicațiilor mobile pentru acces neautorizat la conturi bancare și chiar exploatarea tehnologiilor emergente, cum ar fi criptomoneda și blockchain-ul, pentru a concepe noi tipuri de escrocherii.

Arhiva tag-ul pentru: security

Meet Jamie and the World of the Internet

Hey kids! Let’s talk about Jamie, who’s a lot like you. Jamie loves playing games, chatting with friends, and exploring the internet. But one day, Jamie got an email from someone he didn’t know, offering a free gift in exchange for some personal details. Hmm, what do you think Jamie should do? Should he share his information for a gift?

The Secret Code of Cybersecurity

Cybersecurity is like having a secret code that keeps your treasure chest of personal information safe. It’s all about protecting your details from people who might use them in the wrong way. Imagine your personal information is a treasure, and cybersecurity is the code that locks it up safely.

The Power of Passwords

Do you have a secret code, or a password, for your games or apps? How many of you use the same password for everything? It might be easy to remember, but it’s like having one key for every lock in your house. If someone finds that key, they can open everything! What if we make unique and strong passwords for each account? A strong password is like a strong castle – the more complex it is, the harder it is for hackers to break in.

Stranger Danger Online

Now, imagine you’re playing your favorite online game, and someone asks for your address to send you a game accessory. Is that safe? Just like in real life, not everyone online is friendly. Sharing personal details, like where you live or your school name, can be risky. It’s better to keep some things a secret on the internet.

Beware of Tricky Gifts and Prizes

Remember the email Jamie got? Offers for free gifts or prizes can be exciting, but they can also be tricks called phishing attempts. Hackers use these to get your personal information. When you get messages like these, should you click on links or download things? Nope! It’s best to ignore them and tell an adult you trust.

Be a Cybersecurity Superhero

Cybersecurity might sound complicated, but it’s really about making smart choices to keep your information safe. Just like you wouldn’t share a secret with a stranger, don’t share personal info online without thinking. Next time you’re entering a password, sharing details, or about to click a link, stop and think: is this safe? And if you’re not sure, always ask a grown-up you trust.

So, are you ready to be a cybersecurity superhero, guarding your personal info from the internet’s villains? Your smart actions can help keep the internet a fun and safe place for everyone! 🌐🔒🦸♀️🦸♂️

Introduction: Navigating the Digital Landscape

In an era where digital technology permeates every aspect of our lives, the importance of cyber security has never been more pronounced. This article, designed as a companion piece to our informative video, delves into the critical need for cyber security education in our increasingly connected world. We aim to shed light on the alarming trends in cybercrime and emphasize how enhanced knowledge and awareness are pivotal in safeguarding our digital existence.

Understanding the Cyber Threat Landscape

Cybercrime statistics paint a daunting picture, signaling an urgent need for action. Daily, millions fall prey to a variety of cyber threats, ranging from identity theft to sophisticated financial scams. This section, echoing our video’s content, provides a detailed analysis of current cybercrime trends. It aims to offer readers a comprehensive understanding of the risks prevalent in the digital space, highlighting why no individual or entity is immune to these threats.

The Transformative Power of Cyber Security Education

Central to both our video and this article is the concept that cyber security education is a key to a much-needed digital vault. This segment explores how education is a vital defense mechanism, empowering individuals and organizations to protect sensitive data and digital identities. It’s essential for everyone, from CEOs to everyday internet users, to understand cyber security principles. This knowledge is crucial in maintaining privacy, ensuring data integrity, and safeguarding client confidentiality.

Practical Strategies for Enhancing Digital Safety

Expanding on the video’s insights, this section offers practical strategies and best practices for digital safety. It covers a range of topics from fundamental practices like robust password protocols to advanced security measures such as multi-factor authentication and regular software updates. The aim is to provide readers with actionable steps to enhance their digital security, reducing susceptibility to online scams and cyber attacks.

Conclusion: Embracing Cyber Security Education as a Necessity

We conclude by reemphasizing the video’s core message: cyber security education is not merely a choice but a vital investment in personal and professional safety. In the digital battle against cyber threats, being informed and proactive is the best defense. By arming oneself with knowledge and the right tools, one can create a safer digital future.

Call to Action: Join the Movement with Prodefence

We encourage our readers to engage actively in cyber security education. With Prodefence, you gain access to a wealth of resources and expert insights, enabling you to navigate the complexities of cyber security with confidence. Remember, in the cyber world, knowledge is not just power – it’s protection. Join Prodefence in championing cyber security education and take a significant step towards securing your digital life.

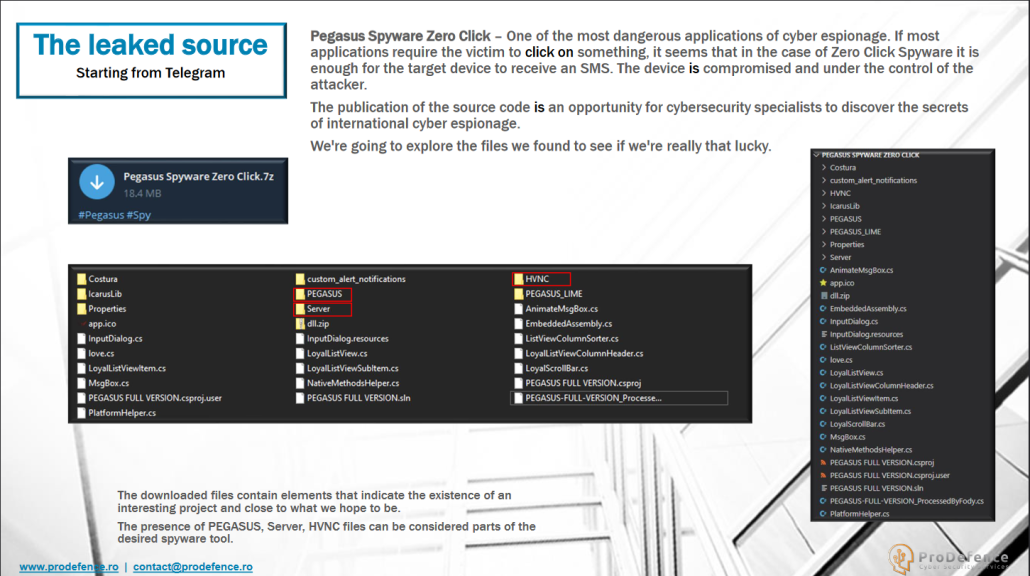

A source code – an opportunity to find out the secrets of malware applications

• Pegasus – Zero Click Spyware

• Pegasus – Remote Administration Tool

• Analysis of what the source code represents

Pegasus Spyware Zero Click – One of the most dangerous applications of cyber espionage. If most applications require the victim to click on something, it seems that in the case of Zero Click Spyware it is enough for the target device to receive an SMS. The device is compromised and under the control of the attacker.

The publication of the source code is an opportunity for cybersecurity specialists to discover the secrets of international cyber espionage. We’re going to explore the files we found to see if we’re really that lucky.

Cine atacă sistemele informaționale ale NATO?

Una dintre activitățile zilnice ale echipei tehnice Prodefence este de a analiza conținutul canalelor de comunicare/ prezentare ale grupărilor de criminalitate cibernetică sau orice altă sursă disponibilă avem, pentru a trage concluzii asupra evenimentelor legate de securitatea cibernetică a infrastructurii informaționale a României și parțial a infrastructurii partenerilor europeni, menținând astfel o imagine clară a activităților cibernetice pentru activitățile noastre standard. Ne menținem atenția și asupra partenerilor din Europa, deoarece unele atacuri cibernetice pot avea impact direct asupra României.

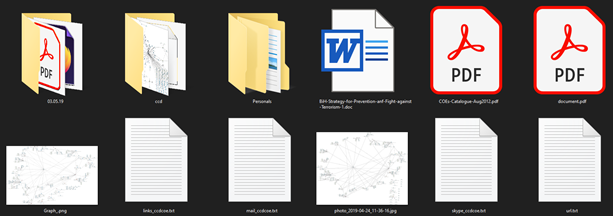

În urma analizelor am constatat că pe unul dintre canalele menționate circulă documente ale unui test de penetrare din 2019, executat asupra Centrului de excelență pentru apărare cibernetică cooperativă al NATO(CCDCOE).

Întâmplarea face ca articolul să fie început în zilele de desfășurare a exercițiilor de securitate cibernetică ale Centrului de excelență….

Sursă: Analiză arhivă – Prodefence Team

Un test de penetrare se poate face doar cu acordul management-ului infrastructurii în cauză și sub nici o formă datele colectate nu trebuie să fie publice. De aceea vom considera că documentele sunt rezultatul unui atac cibernetic realizat asupra infrastructurii CCDCOE.

Având în vedere etapele unui test de penetrare sau a unui atac cibernetic, se pare că documentele reprezintă partea de culegere de informații și scanarea infrastructuri. Prin intermediul unei aplicații care explorează / analizează conținutul și legăturile între anumite structuri informaționale, s-a reușit reproducerea grafică a conectivității factorilor analizați.

Sursă: Analiză arhivă – Prodefence Team (Foto mărime redusă pentru protejarea informațiilor)

Figura 2: Reprezentarea grafică a conexiunilor CCDCOE

Sursă: Analiză arhivă – Prodefence Team (Foto mărime redusă pentru protejarea informațiilor)

Din etapa de culegere de informații despre infrastructura CCDCOE se evidențiază:

- Țările în directă legătura,

- Serverele în directă legătură,

- Persoanele care reprezintă CCDCOE în aceste țări,

- Fotografiile acestora,

- Informații despre reprezentanți(educație, posturi, adrese email, skype )

- Instituțiile guvernamentale/ non-guvernamentale cu care relaționează reprezentanții.

Fiecare membru implicat având alocat un folder separat în care se află informațiile care au legătură cu acesta. În total, 93 de nume ale persoanelor implicate în activitățile NATO.

Sursă: Analiză arhivă – Prodefence Team

Figura 3: Folderele reprezentând persoanele vizate

Sursă: Analiză arhivă – Prodefence Team(conține elemente ascunse intenționat)

Culegerea de informații despre personalul CCDCOE relevă faptul că atacatorul s-a pregătit pentru un atac complex. Pe lângă căutarea vulnerabilităților din sistem, cel mai probabil personalul a fost ținta unor atacuri cibernetice, ca prin intermediul acestora să poate ajunge în infrastructura instituției.

Așa cum am menționat în studiul ” Cyber Intelligence – Using Profiling” (https://dnsc.ro/vezi/document/isaca-cyber-intelligence-using-profiling), crearea profilului este esențială în plănuirea unui atac cibernetic, deoarece poate deschide o cale mai ușoară de acces spre infrastructura țintită. Găsirea de vulnerabilități ale sistemelor de operare și exploatarea acestora nu este întotdeauna cea mai bună cale, de aceea atacatorii preferă să obțină accesul prin intermediul a ceea ce este denumit ”veriga slabă”, făcând referire la omul care are acces legal la sistem.

În acest caz, persoanele vizate este posibil să fi avut parte de anumite atacuri cibernetice, dar fiind parte dintr-o organizație care se ocupă de securitate cibernetică probabil că le-au depistat și nu au existat incidente cauzate de aceste acțiuni infracționale.

Pe de altă parte, poate că acum, datorită articolului vor face legătura cu întâmplări, incidente sau alte situații derulate în acea perioadă.

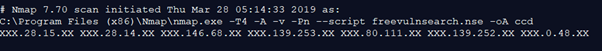

O altă etapă a atacului o reprezintă scanarea serverelor care susțin activitatea Centrului, încercând astfel să găsească vulnerabilități ale sistemului informațional și exploatarea acestora, pentru obținerea accesului neautorizat.

Sursă: Analiză arhivă – Prodefence Team

Sursă: Analiză arhivă – Prodefence Team

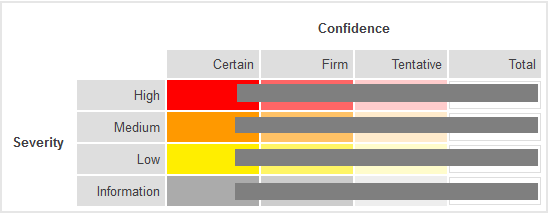

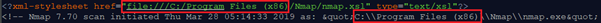

Atacatorul a folosit programe de monitorizare/ interceptare a traficului de date, pentru identificarea funcționalității și pentru scanarea vulnerabilităților serverelor care fac subiectul atacului. Raportul html, precum și fișierele gnmap, nmap, xml, lmpr, conțin informații foarte importante ale activelor scanate, iar printre acestea se pot observa și documente care au fost descoperite în timpul scanărilor, pe care atacatorul le-a salvat, încercând astfel să găsească noi informații utile.

Posibilele vulnerabilități descoperite la data respectivă sunt integrate în raportul menționat anterior, existența acestora validând faptul că după scanare atacatorul a avut motive tehnice pentru continuarea atacului. Este adevărat că unele vulnerabilități nu pot fi exploatate, iar prezența lor în raport poate fi cauzată de interpretarea parametrilor în mod eronat, cauza fiind asemănarea cu anumite vulnerabilități cunoscute.

Sursă: Analiză arhivă – Prodefence Team

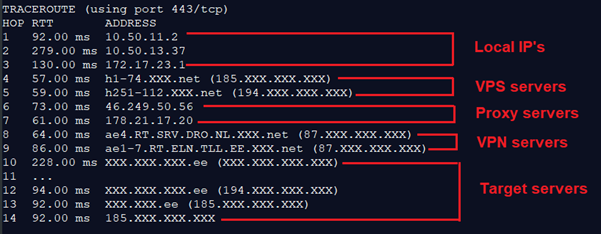

Scanarea porturilor deschise ale serverelor descoperite că ar avea legătură cu CCDCOE, identificarea serviciilor existente și încercarea de a descoperi vulnerabilități cunoscute ale acelor servicii.

Sursă: Analiză arhivă – Prodefence Team(conține informații editate)

Partea mai interesantă a acestei analize și în general a tuturor analizelor din zona de infracționalitate cibernetică o reprezintă informațiile despre atacator/ atacatori.

Cine a executat această culegere de informații și scanările infrastructurilor?

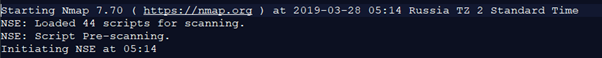

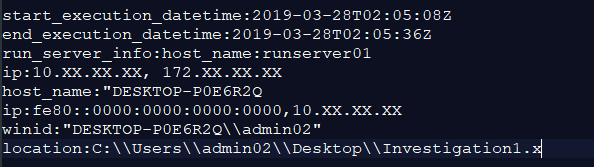

De cele mai multe ori acest aspect rămâne o necunoscută, deoarece atacatorii au posibilitatea de a își ascunde urmele, prin schimbare adresei IP, modificări ale sistemului de operare, folosirea de calculatoare virtuale etc. În cazul de față, din neglijență sau intenționat, rezultatele din scanările expuse conțin informații despre locația probabilă a atacatorului.

Sursă: Analiză arhivă – Prodefence Team

Sursă: Analiză arhivă – Prodefence Team

Așa cum se poate observa din imaginea următoare, avem informații despre sistemul de operare a dispozitivului folosit în atacul cibernetic.

Sursă: Analiză arhivă – Prodefence Team(conține elemente editate)

Sursă: Analiză arhivă – Prodefence Team(conține elemente editate)

Rapoartele conțin informații despre serverul folosit de atacator: IP-uri locale, servere VPS, proxy, VPN și desigur serverele țintă.

Sursă: Analiză arhivă – Prodefence Team(conține elemente editate)

Conform datelor expuse în cele două fișiere (html și txt), locația atacatorului sau setările dispozitivului folosit relevă faptul că atacul a fost executat din MSK, Rusia 2019, prin intermediul unui calculator virtual(Windows VPS). Așa cum am menționat anterior, este o tehnică des întâlnită folosită pentru inducerea în eroare a analiștilor de securitate cibernetică. Dacă totuși este o neglijență a atacatorului….

Ce putem învăța din acest articol este faptul că putem fi oricând ținte pentru atacatorii cibernetici, mai ales dacă ocupăm poziții importante.. sau mai puțin importante în anumite instituții sau firme private.

În cazul analizat, persoanele implicate sunt specializate în securitate cibernetică și gradul lor de conștientizare a pericolelor este la un nivel ridicat, dar asta nu înseamnă că toți angajații sunt specializați, de aceea educația cibernetică și campaniile de avertizare trebuie să existe în formă continuă și adaptată la noile metode de atacuri cibernetice.