Din culisele unui atac cibernetic asupra CCDCOE – NATO

Cine atacă sistemele informaționale ale NATO?

Una dintre activitățile zilnice ale echipei tehnice Prodefence este de a analiza conținutul canalelor de comunicare/ prezentare ale grupărilor de criminalitate cibernetică sau orice altă sursă disponibilă avem, pentru a trage concluzii asupra evenimentelor legate de securitatea cibernetică a infrastructurii informaționale a României și parțial a infrastructurii partenerilor europeni, menținând astfel o imagine clară a activităților cibernetice pentru activitățile noastre standard. Ne menținem atenția și asupra partenerilor din Europa, deoarece unele atacuri cibernetice pot avea impact direct asupra României.

În urma analizelor am constatat că pe unul dintre canalele menționate circulă documente ale unui test de penetrare din 2019, executat asupra Centrului de excelență pentru apărare cibernetică cooperativă al NATO(CCDCOE).

Întâmplarea face ca articolul să fie început în zilele de desfășurare a exercițiilor de securitate cibernetică ale Centrului de excelență….

Sursă: Analiză arhivă – Prodefence Team

Un test de penetrare se poate face doar cu acordul management-ului infrastructurii în cauză și sub nici o formă datele colectate nu trebuie să fie publice. De aceea vom considera că documentele sunt rezultatul unui atac cibernetic realizat asupra infrastructurii CCDCOE.

Având în vedere etapele unui test de penetrare sau a unui atac cibernetic, se pare că documentele reprezintă partea de culegere de informații și scanarea infrastructuri. Prin intermediul unei aplicații care explorează / analizează conținutul și legăturile între anumite structuri informaționale, s-a reușit reproducerea grafică a conectivității factorilor analizați.

Sursă: Analiză arhivă – Prodefence Team (Foto mărime redusă pentru protejarea informațiilor)

Figura 2: Reprezentarea grafică a conexiunilor CCDCOE

Sursă: Analiză arhivă – Prodefence Team (Foto mărime redusă pentru protejarea informațiilor)

Din etapa de culegere de informații despre infrastructura CCDCOE se evidențiază:

- Țările în directă legătura,

- Serverele în directă legătură,

- Persoanele care reprezintă CCDCOE în aceste țări,

- Fotografiile acestora,

- Informații despre reprezentanți(educație, posturi, adrese email, skype )

- Instituțiile guvernamentale/ non-guvernamentale cu care relaționează reprezentanții.

Fiecare membru implicat având alocat un folder separat în care se află informațiile care au legătură cu acesta. În total, 93 de nume ale persoanelor implicate în activitățile NATO.

Sursă: Analiză arhivă – Prodefence Team

Figura 3: Folderele reprezentând persoanele vizate

Sursă: Analiză arhivă – Prodefence Team(conține elemente ascunse intenționat)

Culegerea de informații despre personalul CCDCOE relevă faptul că atacatorul s-a pregătit pentru un atac complex. Pe lângă căutarea vulnerabilităților din sistem, cel mai probabil personalul a fost ținta unor atacuri cibernetice, ca prin intermediul acestora să poate ajunge în infrastructura instituției.

Așa cum am menționat în studiul ” Cyber Intelligence – Using Profiling” (https://dnsc.ro/vezi/document/isaca-cyber-intelligence-using-profiling), crearea profilului este esențială în plănuirea unui atac cibernetic, deoarece poate deschide o cale mai ușoară de acces spre infrastructura țintită. Găsirea de vulnerabilități ale sistemelor de operare și exploatarea acestora nu este întotdeauna cea mai bună cale, de aceea atacatorii preferă să obțină accesul prin intermediul a ceea ce este denumit ”veriga slabă”, făcând referire la omul care are acces legal la sistem.

În acest caz, persoanele vizate este posibil să fi avut parte de anumite atacuri cibernetice, dar fiind parte dintr-o organizație care se ocupă de securitate cibernetică probabil că le-au depistat și nu au existat incidente cauzate de aceste acțiuni infracționale.

Pe de altă parte, poate că acum, datorită articolului vor face legătura cu întâmplări, incidente sau alte situații derulate în acea perioadă.

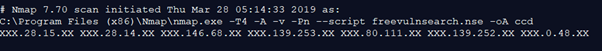

O altă etapă a atacului o reprezintă scanarea serverelor care susțin activitatea Centrului, încercând astfel să găsească vulnerabilități ale sistemului informațional și exploatarea acestora, pentru obținerea accesului neautorizat.

Sursă: Analiză arhivă – Prodefence Team

Sursă: Analiză arhivă – Prodefence Team

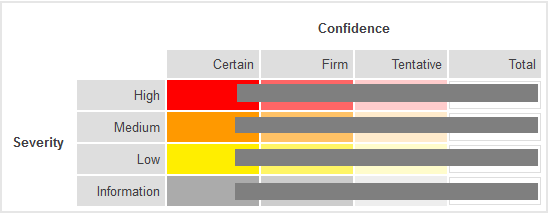

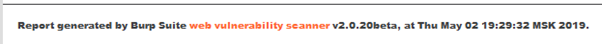

Atacatorul a folosit programe de monitorizare/ interceptare a traficului de date, pentru identificarea funcționalității și pentru scanarea vulnerabilităților serverelor care fac subiectul atacului. Raportul html, precum și fișierele gnmap, nmap, xml, lmpr, conțin informații foarte importante ale activelor scanate, iar printre acestea se pot observa și documente care au fost descoperite în timpul scanărilor, pe care atacatorul le-a salvat, încercând astfel să găsească noi informații utile.

Posibilele vulnerabilități descoperite la data respectivă sunt integrate în raportul menționat anterior, existența acestora validând faptul că după scanare atacatorul a avut motive tehnice pentru continuarea atacului. Este adevărat că unele vulnerabilități nu pot fi exploatate, iar prezența lor în raport poate fi cauzată de interpretarea parametrilor în mod eronat, cauza fiind asemănarea cu anumite vulnerabilități cunoscute.

Sursă: Analiză arhivă – Prodefence Team

Scanarea porturilor deschise ale serverelor descoperite că ar avea legătură cu CCDCOE, identificarea serviciilor existente și încercarea de a descoperi vulnerabilități cunoscute ale acelor servicii.

Sursă: Analiză arhivă – Prodefence Team(conține informații editate)

Partea mai interesantă a acestei analize și în general a tuturor analizelor din zona de infracționalitate cibernetică o reprezintă informațiile despre atacator/ atacatori.

Cine a executat această culegere de informații și scanările infrastructurilor?

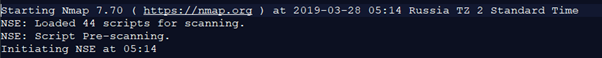

De cele mai multe ori acest aspect rămâne o necunoscută, deoarece atacatorii au posibilitatea de a își ascunde urmele, prin schimbare adresei IP, modificări ale sistemului de operare, folosirea de calculatoare virtuale etc. În cazul de față, din neglijență sau intenționat, rezultatele din scanările expuse conțin informații despre locația probabilă a atacatorului.

Sursă: Analiză arhivă – Prodefence Team

Sursă: Analiză arhivă – Prodefence Team

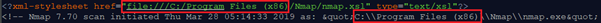

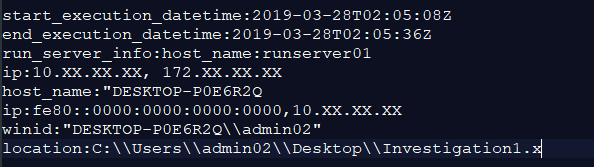

Așa cum se poate observa din imaginea următoare, avem informații despre sistemul de operare a dispozitivului folosit în atacul cibernetic.

Sursă: Analiză arhivă – Prodefence Team(conține elemente editate)

Sursă: Analiză arhivă – Prodefence Team(conține elemente editate)

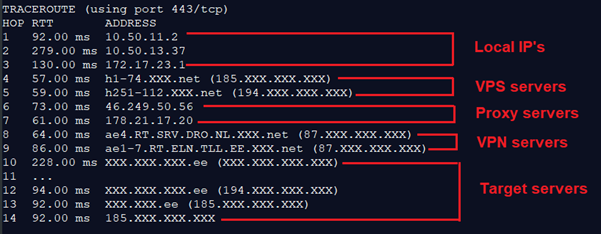

Rapoartele conțin informații despre serverul folosit de atacator: IP-uri locale, servere VPS, proxy, VPN și desigur serverele țintă.

Sursă: Analiză arhivă – Prodefence Team(conține elemente editate)

Conform datelor expuse în cele două fișiere (html și txt), locația atacatorului sau setările dispozitivului folosit relevă faptul că atacul a fost executat din MSK, Rusia 2019, prin intermediul unui calculator virtual(Windows VPS). Așa cum am menționat anterior, este o tehnică des întâlnită folosită pentru inducerea în eroare a analiștilor de securitate cibernetică. Dacă totuși este o neglijență a atacatorului….

Ce putem învăța din acest articol este faptul că putem fi oricând ținte pentru atacatorii cibernetici, mai ales dacă ocupăm poziții importante.. sau mai puțin importante în anumite instituții sau firme private.

În cazul analizat, persoanele implicate sunt specializate în securitate cibernetică și gradul lor de conștientizare a pericolelor este la un nivel ridicat, dar asta nu înseamnă că toți angajații sunt specializați, de aceea educația cibernetică și campaniile de avertizare trebuie să existe în formă continuă și adaptată la noile metode de atacuri cibernetice.