Așa cum se obișnuiește, în urma unui atac cibernetic, apăr articole despre incident și despre ce se putea face, pentru a nu ajunge în această situație.

Aceiași reacție avem și acum, în urma atacului Ransomware de la Colonial Pipeline. Au apărut soluții și idei, se aruncă vina din stânga în dreapta…

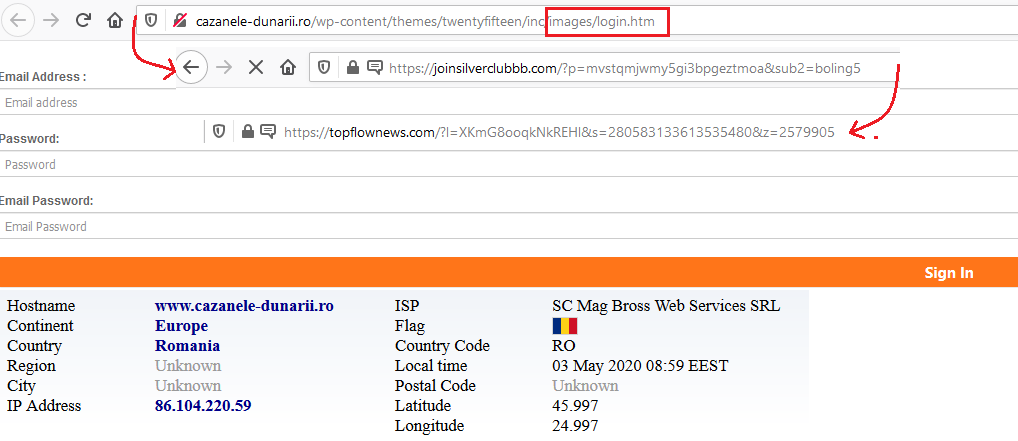

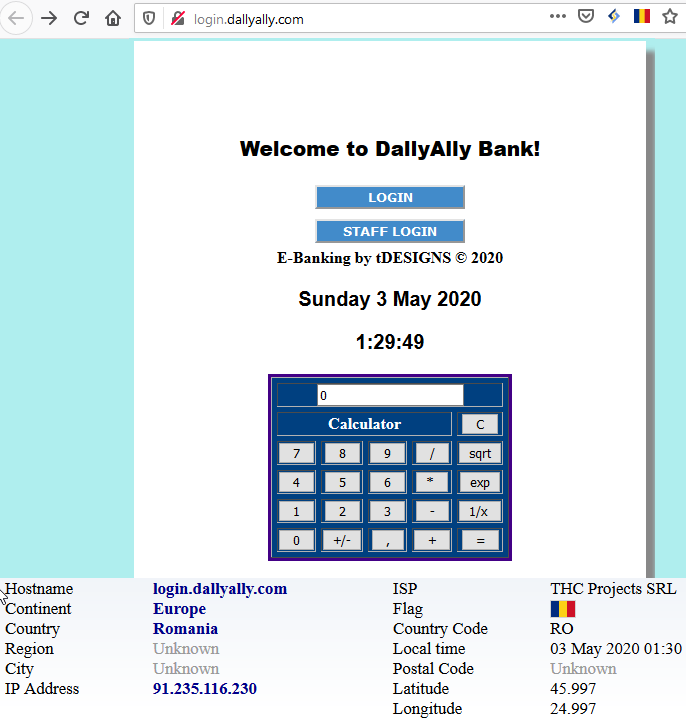

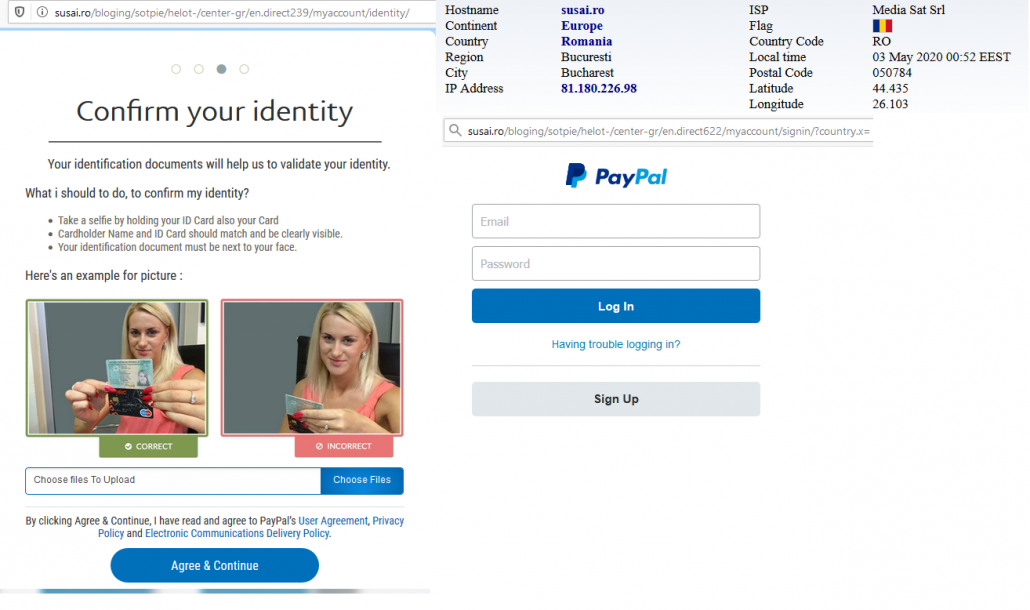

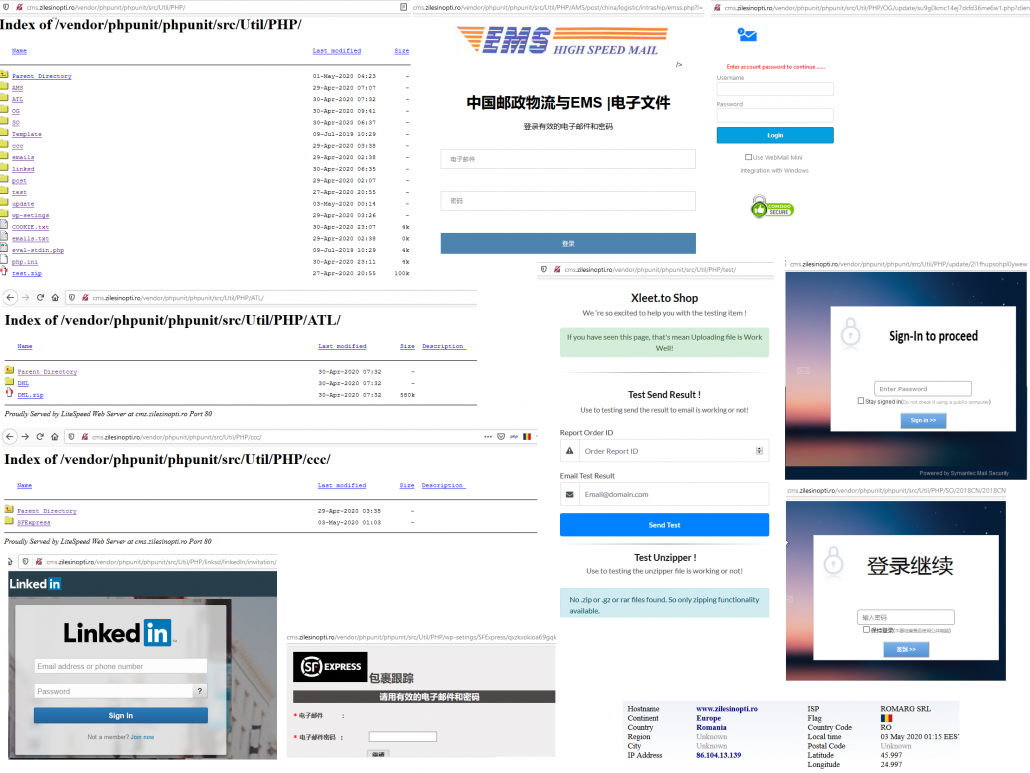

Dar ce se întâmplă cu articolele apărute înainte de incident? Deoarece, în cazul exploatării cu Cobalt Strike au fost suficiente indicii ale serverelor posibil compromise, semnături și metode de descoperire a acestora, la nivel mondial, toate postate de specialiști în securitate cibernetică.

Este foarte simplu!

– Acolo unde există sisteme de prevenție și echipe de securitate cibernetică, se colectează informațiile din mediul online,

– CERT-urile naționale trimit alerte către cei vizați, atunci cănd au informațiile necesare,

– Specialiștii în securitate cibernetică avertizează administratorii de sisteme, prin intermediul articolelor sau în mod direct!

Informația se blochează sau este procesată greu acolo unde nu există: buget, specialiști angajați, conducere responsabilă, implicare.

Mai concret, blocajele apar acolo unde:

– IT-istul este plătit dintr-un buget mic mic, care a fost alocat pe ultima foaie, dar trebuie să facă munca a 2-3 persoane.

– Poziția de specialist IT a fost ocupată de un nepot, sau un cumătru care are competențe in… PDF, iar acesta trimite alertele… în Spam.

– Infrastructura este veche, iar IT-stul este limitat în acțiuni sau trebuie sa aloce foarte mult timp pentru implementare….etc

Revenim la Cobalt Strike. Revenim la Ransomware. Revenim la alerte care pot preveni un incident major.

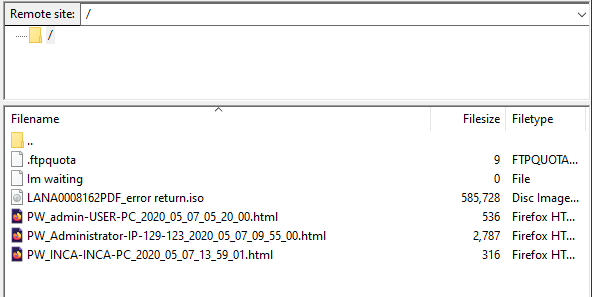

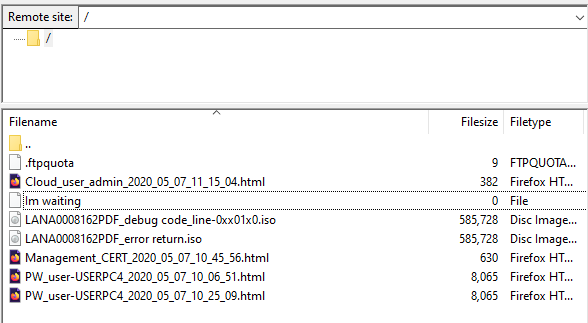

12 Aprilie. O parte din informatii deja ajung la CERT-RO.

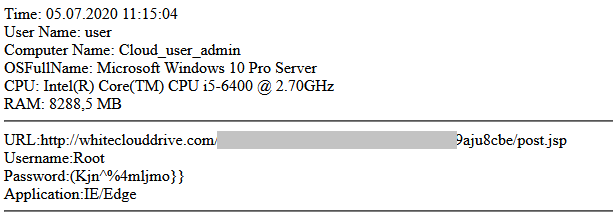

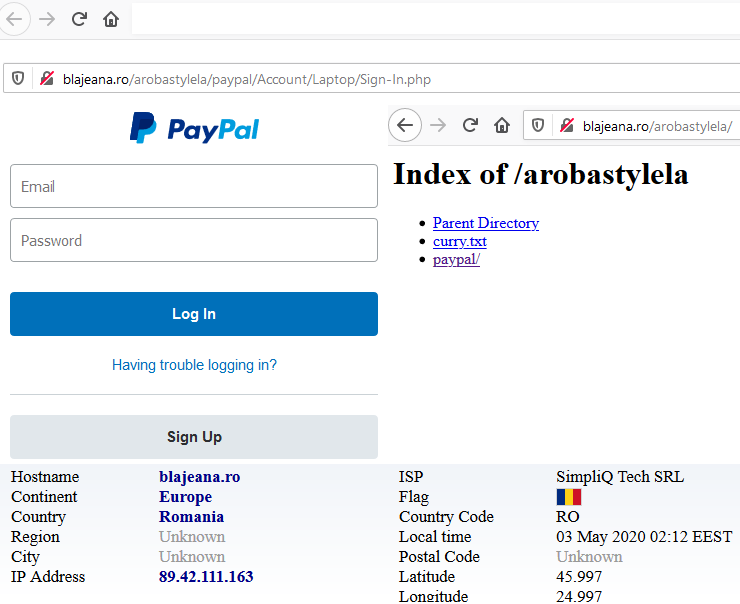

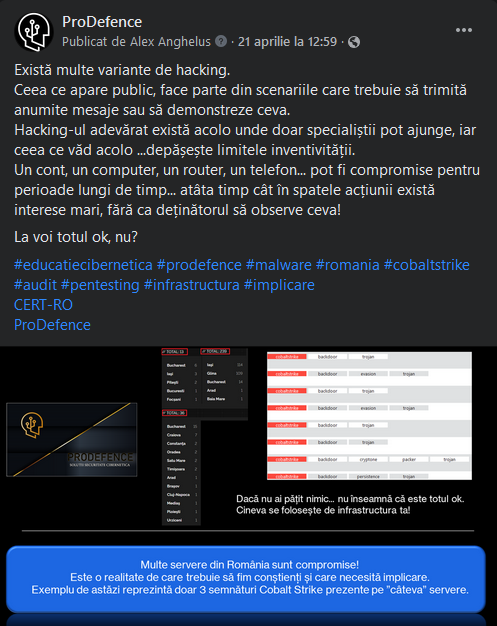

21 Aprilie 2021. Este ”doar o postare”, un mic text și o imagine cu câteva informații. Câteva tag-uri: educatiecibernetica #prodefence #malware #romania #cobaltstrike #audit #pentesting #infrastructura #implicare (ajută la apariția articolului în feed-ul persoanelor interesate de aceste tag-uri) și 2 pagini etichetate CERT-RO – ProDefence (CERT-RO este etichetată atunci când deja informația a ajuns la ei, iar ProDefence pentru că … noi)

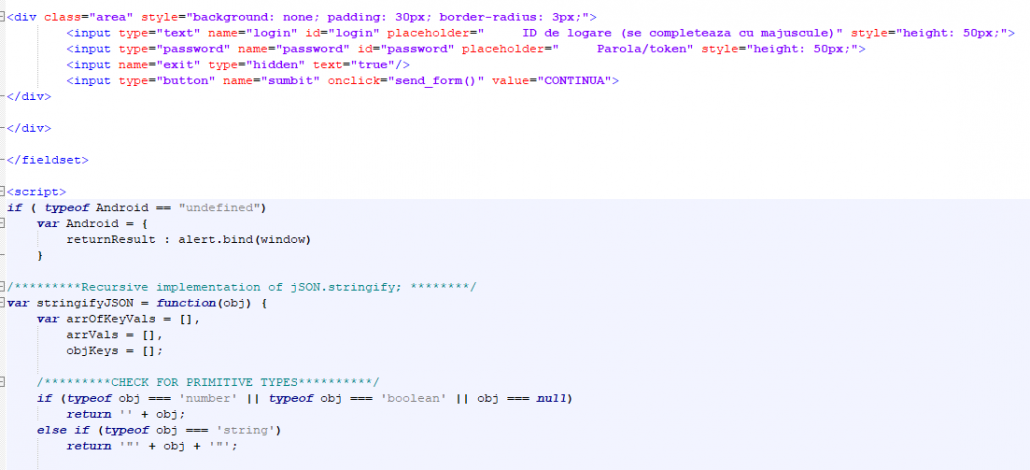

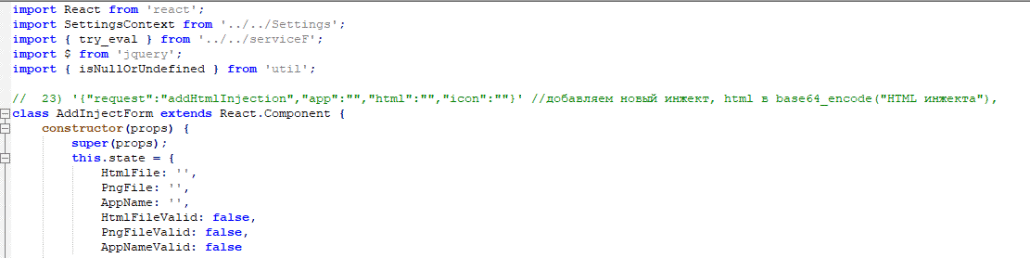

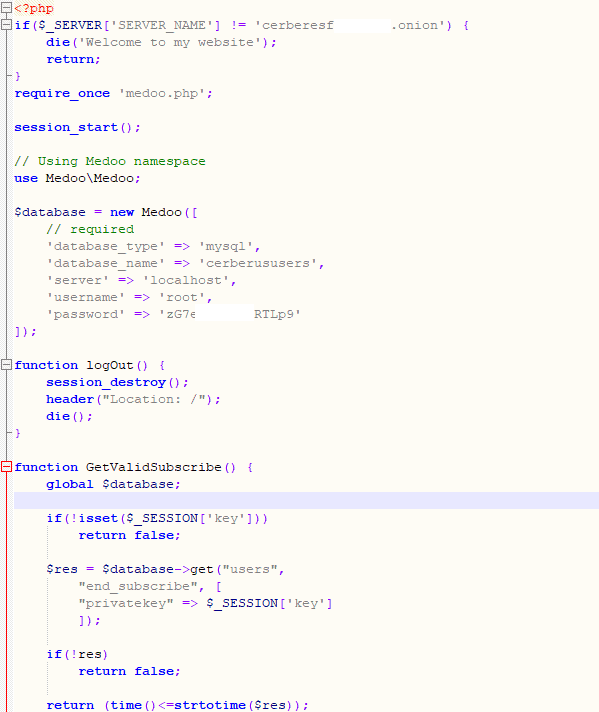

În spatele acestei postări aparent simple, a fost consumat foarte mult timp pentru găsirea unei soluții de descoperire a serverelor care au sau au avut legătură cu Cobalt Strike.

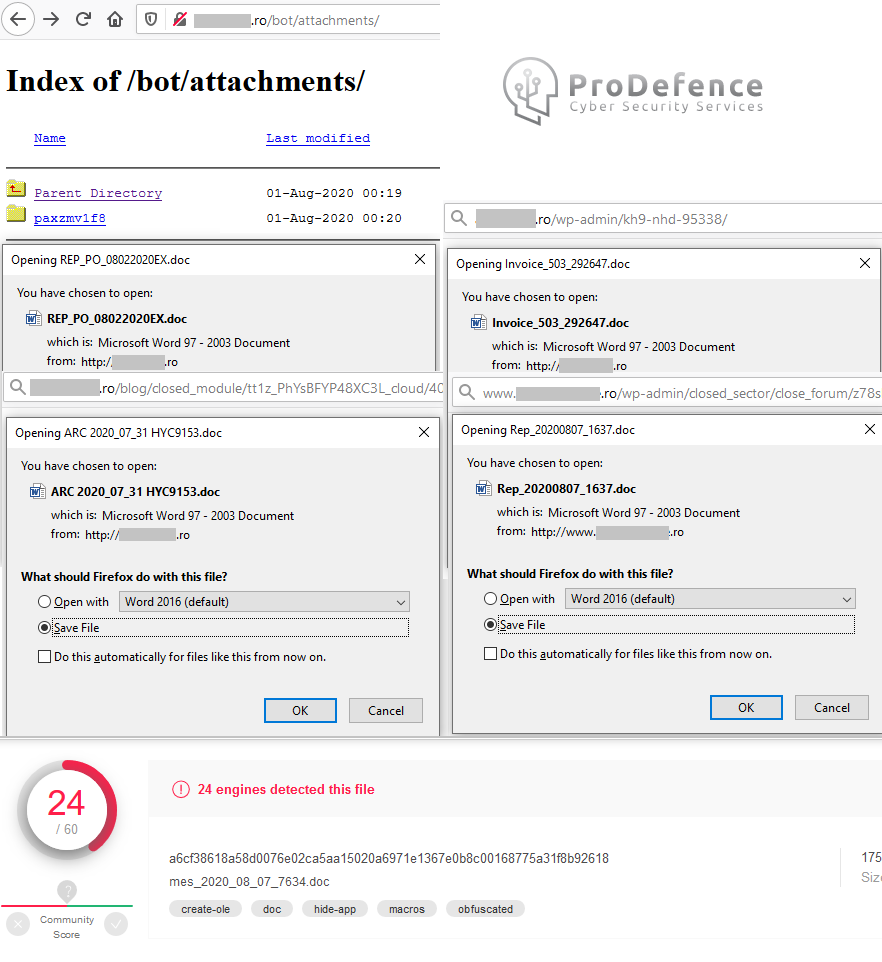

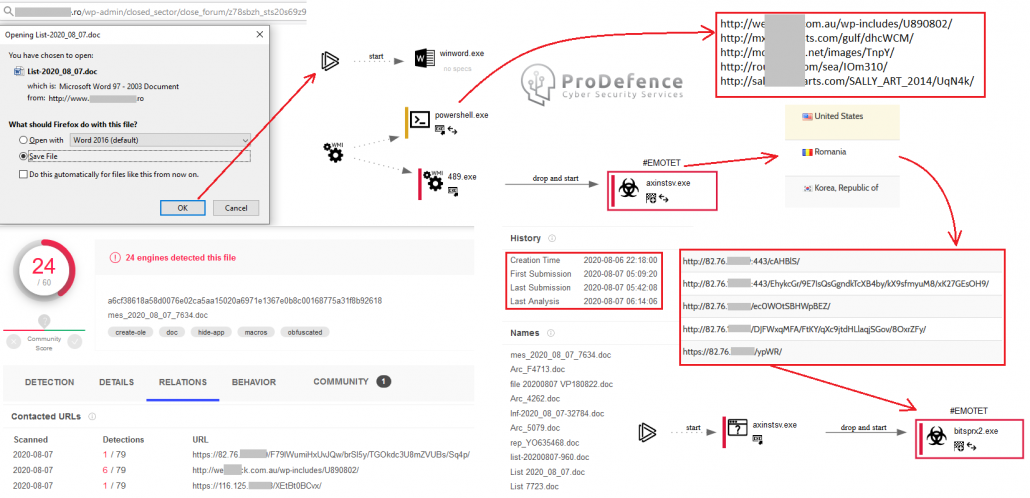

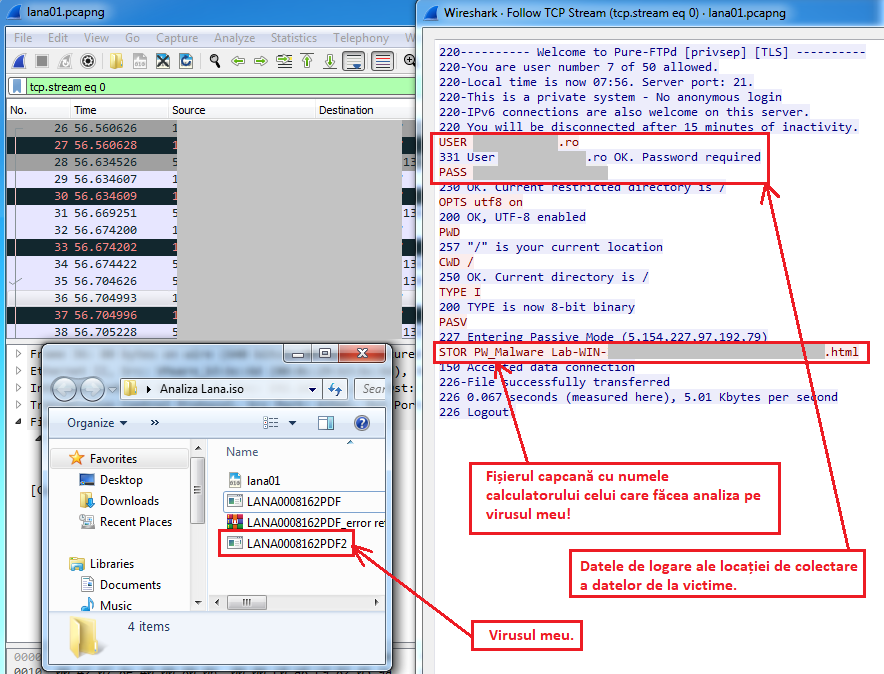

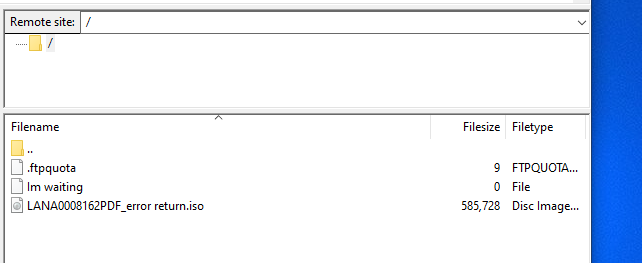

– Căutare informații publicate de alți specialiști,

– Încercare metode noi de căutare, adaptarea unor metode mai vechi la ceea ce căutam,

– Gasire semnături malware din publicații, din platforme analiza malware, analiză malware,

– Testarea și găsirea unei formule adecvate pentru descoperirea serverelor,

– Centralizarea informațiilor găsite.

Am menționat CERT-RO, deoarece la ei ajung informațiile care au legătura cu infrastructura IT din România.

Fără a mai menționa ce ajunge la ei zilnic, am trimis și un pachet cu 322 IP-uri din România, care au cel putin una din cele 4 semnaturi(inițial 3) Cobalt Strike.

Îl voi menționa pe Ovidiu Mogoșan, omul de la CERT-RO, care este asaltat zilnic de rapoartele Prodefence! Nu știu cum reușește să le rezolve pe toate, dar îi mulțumesc pentru profesionalismul și implicarea de care dă dovadă!

Da… multe informații de prelucrat! De aici și dorința domnului Director Dan Cîmpean, de a înființa DNSC – Directoratul Național de Securitate Cibernetică. Mai mulți specialiști, alt buget, tehnologie, licente…. mda.. visul specialiștilor din orice domeniu: BUGET!

Mai departe!

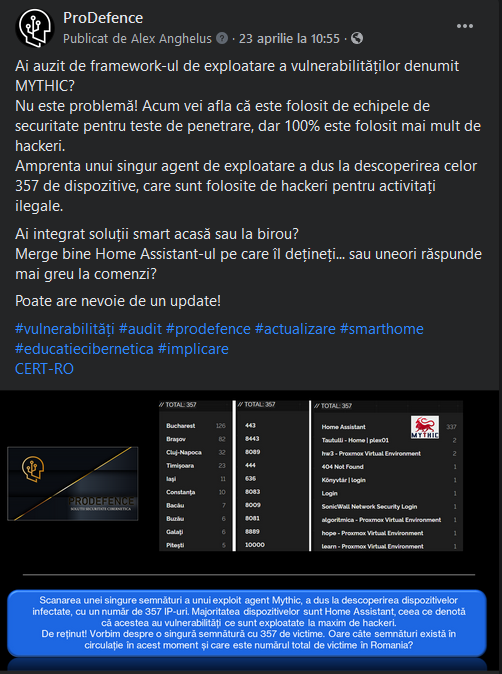

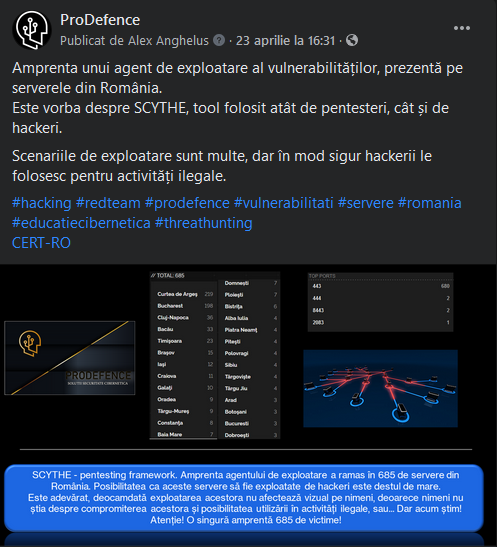

23 Aprilie 2021. 2 avertizări despre servere compromise, care pot fi exploatate de hackeri. ”Doar” căteva sute de IP-uri din România, care au sau avut legătura cu cei 2 agenți de exploatare.

Deci, plus 1042 IP-uri pentru echipa CERT-RO!

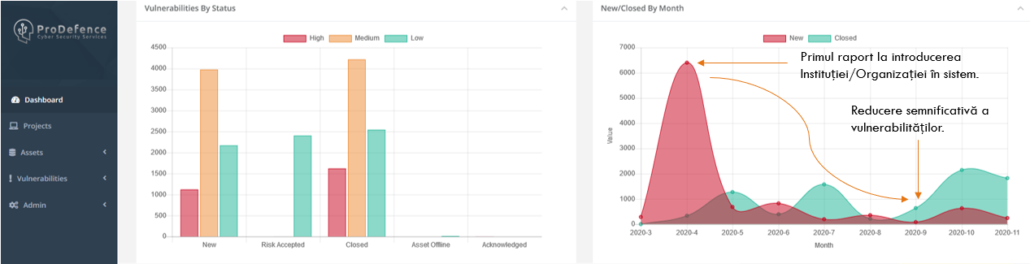

Ceea ce vreau să subliniez, este faptul că uneori informațiile există, avem posibilitatea de a preveni incidentele majore sau mai putin majore.

Ceea ce am prezentat mai sus, este doar o mică mică parte din ceea ce se întâmplă, doar că tot acest proces de analiză și centralizare a informațiilor costă timp și bani! Mai ales că toate aceste servere pot ajunge în situația celor de la Pipline!

Specialiști sunt, dar trebuiesc motivați financiar și ”înarmați” cu sisteme care să suporte lupta în războiul cibernetic!

Care este rezolvarea acestei situații?

- Colaborare / Implicare- Când apare o informație nouă, aceasta trebuie exploatată la maxim! Cauți, întrebi, ceri informații suplimentare de la cei care au creat avertizarea.

- Actualizarea sistemelor de protecție cu noile informații apărute și blocarea exploatării serverelor administrate.

- BUGET – Salarii, infrastructură, licențe…

Cu respect,